أمن شبكات الأكواد المدمجة Contiki وTinyOS في الأجهزة منخفضة الطاقة

أمن شبكات الأكواد المدمجة Contiki وTinyOS في الأجهزة منخفضة الطاقة

في عالم التكنولوجيا المتسارع، أصبحت الأجهزة منخفضة الطاقة، والمعروفة أيضًا باسم أجهزة إنترنت الأشياء (IoT)، جزءًا لا يتجزأ من حياتنا اليومية. من أجهزة الاستشعار الذكية في المنازل إلى أجهزة التتبع في المصانع، تعتمد هذه الأجهزة على شبكات الأكواد المدمجة للاتصال وتبادل البيانات. ومع تزايد انتشارها، يبرز الأمن كأحد أهم التحديات التي تواجه هذه الشبكات. تعتبر Contiki و TinyOS من أبرز أنظمة التشغيل التي تدعم هذه الأجهزة، ويهدف هذا المقال إلى استكشاف تحديات الأمن في هذه الشبكات، مع التركيز على Contiki و TinyOS، وتقديم نظرة عامة على التدابير الأمنية الممكنة.

فهم شبكات الأكواد المدمجة وأهميتها

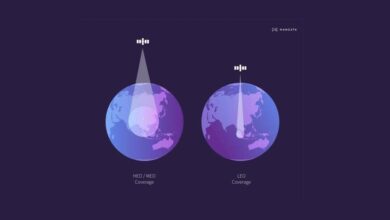

تعتمد شبكات الأكواد المدمجة على مجموعة من الأجهزة منخفضة الطاقة التي تتواصل مع بعضها البعض لتنفيذ مهام محددة. غالبًا ما تعمل هذه الأجهزة في بيئات قاسية، وتكون محدودة من حيث الطاقة، والذاكرة، وقدرات المعالجة. تتضمن التطبيقات الشائعة لهذه الشبكات مراقبة البيئة، والأتمتة الصناعية، والزراعة الذكية، وتتبع الأصول. تعتمد هذه الشبكات على بروتوكولات اتصال لاسلكية مثل IEEE 802.15.4 (التي تشكل أساسًا لـ Zigbee) و Bluetooth Low Energy (BLE) لتبادل البيانات.

مميزات وقيود الأجهزة منخفضة الطاقة

تتميز الأجهزة منخفضة الطاقة بحجمها الصغير، واستهلاكها المنخفض للطاقة، وقدرتها على العمل في بيئات مختلفة. هذه الميزات تجعلها مثالية لنشرها في مناطق واسعة دون الحاجة إلى تغيير البطاريات بشكل متكرر. ومع ذلك، تأتي هذه الميزات مصحوبة بقيود. غالبًا ما تكون هذه الأجهزة محدودة في قدرات المعالجة والذاكرة، مما يجعلها عرضة للهجمات الأمنية. بالإضافة إلى ذلك، يمكن أن تكون بروتوكولات الاتصال اللاسلكي المستخدمة عرضة للاعتراض والتلاعب بالبيانات.

تحديات الأمن في شبكات Contiki و TinyOS

تواجه شبكات Contiki و TinyOS، مثل أي شبكة أخرى للأجهزة منخفضة الطاقة، تحديات أمنية كبيرة. تعتمد هذه الشبكات على أجهزة ذات موارد محدودة، مما يجعل من الصعب تنفيذ تدابير أمنية معقدة مثل التشفير القوي. بالإضافة إلى ذلك، يمكن أن تكون هذه الأجهزة عرضة للهجمات الجسدية، حيث يمكن للمهاجمين الوصول إليها فعليًا والتلاعب بها.

نقاط الضعف الشائعة

تشمل نقاط الضعف الشائعة في شبكات Contiki و TinyOS:

ضعف التشفير: قد تستخدم بعض التطبيقات تشفيرًا ضعيفًا أو غير فعال، مما يجعل البيانات عرضة للاعتراض.

نقص المصادقة: قد تفتقر بعض الأجهزة إلى آليات مصادقة قوية، مما يسمح للمهاجمين بالوصول غير المصرح به إلى الشبكة.

هجمات الإعادة (Replay Attacks): يمكن للمهاجمين اعتراض رسائل الشبكة وإعادة إرسالها، مما يتسبب في تعطيل الخدمة أو التلاعب بالبيانات.

هجمات التلاعب بالبيانات: يمكن للمهاجمين تغيير البيانات المرسلة بين الأجهزة، مما يؤدي إلى معلومات غير دقيقة أو قرارات خاطئة.

هجمات رفض الخدمة (DoS): يمكن للمهاجمين إغراق الشبكة بالطلبات، مما يتسبب في تعطيلها.

التهديدات الأمنية الشائعة

تشمل التهديدات الأمنية الشائعة في شبكات Contiki و TinyOS:

الوصول غير المصرح به: يمكن للمهاجمين الوصول إلى بيانات حساسة أو التحكم في الأجهزة.

التلاعب بالبيانات: يمكن للمهاجمين تغيير البيانات المرسلة، مما يؤدي إلى عواقب وخيمة.

تعطيل الخدمة: يمكن للمهاجمين تعطيل الشبكة، مما يمنع الأجهزة من العمل بشكل صحيح.

سرقة الهوية: يمكن للمهاجمين سرقة هويات الأجهزة، مما يسمح لهم بالوصول إلى الشبكة كأجهزة مصرح بها.

التدابير الأمنية المقترحة

لتعزيز أمن شبكات Contiki و TinyOS، يمكن تنفيذ مجموعة متنوعة من التدابير الأمنية. يجب أن يكون النهج شاملاً، مع الأخذ في الاعتبار جميع جوانب الأمن، من الأجهزة إلى التطبيقات.

التشفير والمصادقة

استخدام التشفير القوي: يجب استخدام خوارزميات التشفير القوية، مثل AES، لحماية البيانات الحساسة.

تنفيذ المصادقة: يجب استخدام آليات مصادقة قوية، مثل الشهادات الرقمية أو المفاتيح المشتركة، للتحقق من هوية الأجهزة.

إدارة المفاتيح: يجب إدارة المفاتيح بشكل آمن، مع تغييرها بشكل دوري وتخزينها في أماكن آمنة.

حماية البيانات والخصوصية

التحكم في الوصول: يجب تطبيق سياسات صارمة للتحكم في الوصول، مما يقتصر على الأجهزة المصرح بها فقط.

تشفير البيانات: يجب تشفير البيانات المخزنة على الأجهزة، بالإضافة إلى البيانات المرسلة عبر الشبكة.

إخفاء الهوية: يجب استخدام تقنيات إخفاء الهوية، مثل استخدام أسماء مستعارة للأجهزة، لحماية الخصوصية.

أمن الشبكات والتطبيقات

تحديث البرامج الثابتة: يجب تحديث البرامج الثابتة للأجهزة بانتظام لإصلاح الثغرات الأمنية.

مراقبة الشبكة: يجب مراقبة الشبكة باستمرار للكشف عن الأنشطة المشبوهة.

الحد من الوصول: يجب الحد من وصول الأجهزة إلى موارد الشبكة، مع منحها فقط الأذونات اللازمة.

اختبار الاختراق: يجب إجراء اختبارات اختراق منتظمة لتحديد نقاط الضعف الأمنية.

استخدام بروتوكولات آمنة: يجب استخدام بروتوكولات اتصال آمنة، مثل DTLS (Datagram Transport Layer Security) أو TLS (Transport Layer Security)، لحماية البيانات.

تدابير إضافية

الحماية المادية: يجب اتخاذ تدابير للحماية المادية للأجهزة، مثل وضعها في أماكن آمنة أو استخدام أقفال.

التدريب والتوعية: يجب تدريب المستخدمين والمطورين على أفضل الممارسات الأمنية.

الاستجابة للحوادث: يجب وضع خطط للاستجابة للحوادث الأمنية، بما في ذلك تحديد الإجراءات التي يجب اتخاذها في حالة وقوع هجوم.

الخلاصة

يمثل أمن شبكات الأكواد المدمجة، خاصة تلك التي تعتمد على Contiki و TinyOS، تحديًا كبيرًا ولكنه ضروري. من خلال فهم التحديات الأمنية الشائعة وتنفيذ التدابير الأمنية المناسبة، يمكن للمطورين والمستخدمين حماية هذه الشبكات وضمان سلامة البيانات والخصوصية. يتطلب تحقيق ذلك نهجًا شاملاً يشمل التشفير القوي، والمصادقة الفعالة، وحماية البيانات، بالإضافة إلى المراقبة المستمرة والتحديثات الدورية. مع استمرار تطور تكنولوجيا إنترنت الأشياء، يجب أن يستمر التركيز على الأمن لضمان مستقبل آمن وموثوق به لهذه الشبكات.