أنواع الهجمات الإلكترونية وطرق الحماية منها عمليًا

الهجمات الإلكترونية: نظرة شاملة على التهديدات وكيفية الحماية

في عالمنا الرقمي المتسارع، أصبحت التكنولوجيا جزءًا لا يتجزأ من حياتنا اليومية. من التعاملات المصرفية إلى التواصل الاجتماعي، ومن العمل عن بعد إلى الترفيه، نعتمد على الإنترنت بشكل كبير. ونتيجة لذلك، ازدادت المخاطر الأمنية بشكل كبير، وأصبحت الهجمات الإلكترونية تهديدًا حقيقيًا للشركات والأفراد على حد سواء. فهم أنواع هذه الهجمات وكيفية الحماية منها أمر بالغ الأهمية للحفاظ على أمن بياناتنا وخصوصيتنا. هذه المقالة تقدم نظرة شاملة على أبرز أنواع الهجمات الإلكترونية، مع التركيز على الإجراءات العملية التي يمكن اتخاذها لتعزيز الدفاعات الرقمية.

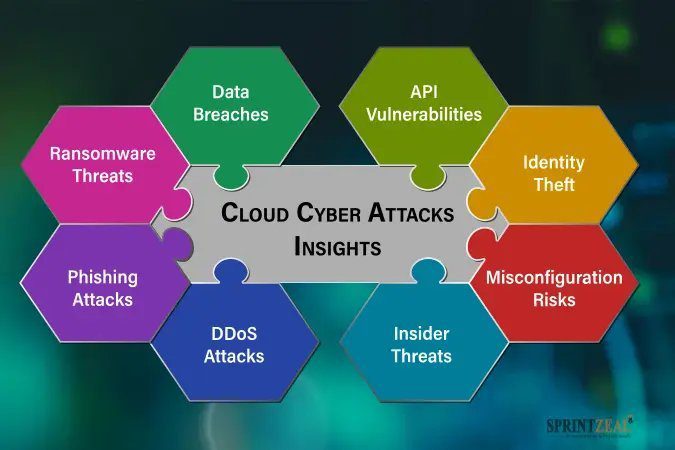

أنواع الهجمات الإلكترونية الشائعة

تتخذ الهجمات الإلكترونية أشكالًا متعددة، وتستهدف جوانب مختلفة من أنظمتنا الرقمية. فهم هذه الأنواع هو الخطوة الأولى نحو بناء دفاع فعال. دعونا نستعرض بعضًا من أكثر الهجمات شيوعًا وخطورتها.

هجمات البرمجيات الخبيثة (Malware Attacks)

تعتبر البرمجيات الخبيثة من أكثر أنواع الهجمات انتشارًا. تتضمن هذه الفئة مجموعة واسعة من البرامج الضارة، مثل الفيروسات، والديدان، وأحصنة طروادة، وبرامج الفدية. تهدف هذه البرامج إلى إتلاف البيانات، أو سرقة المعلومات الحساسة، أو التحكم في الأجهزة المصابة. يمكن أن تنتشر البرمجيات الخبيثة من خلال رسائل البريد الإلكتروني الاحتيالية، أو المواقع الإلكترونية المصابة، أو تنزيلات البرامج غير الموثوقة.

الفيروسات، على سبيل المثال، تتطلب عادةً تدخل المستخدم لتنفيذها، مثل فتح مرفق مصاب في رسالة بريد إلكتروني. الديدان، على الجانب الآخر، تتكاثر تلقائيًا وتنتشر عبر الشبكات دون الحاجة إلى تدخل المستخدم. أما أحصنة طروادة، فتتخفى في برامج تبدو مشروعة، ولكنها تقوم بتثبيت برامج ضارة أخرى بمجرد تشغيلها. برامج الفدية هي نوع خاص من البرمجيات الخبيثة التي تشفر بيانات الضحية وتطلب فدية مقابل فك التشفير.

هجمات التصيد الاحتيالي (Phishing Attacks)

هجمات التصيد الاحتيالي تعتمد على خداع المستخدمين للحصول على معلوماتهم الشخصية، مثل كلمات المرور، وأرقام بطاقات الائتمان، والتفاصيل المصرفية. غالبًا ما تتخذ هذه الهجمات شكل رسائل بريد إلكتروني أو رسائل نصية أو مكالمات هاتفية تبدو وكأنها من مصادر موثوقة، مثل البنوك أو شركات التكنولوجيا.

يتم تصميم هذه الرسائل لخلق شعور بالإلحاح أو الخوف، مما يدفع الضحايا إلى النقر على الروابط الضارة أو تقديم معلوماتهم الشخصية. يمكن أن تكون هذه الروابط موجهة إلى مواقع ويب مزيفة تشبه المواقع الأصلية، أو إلى نماذج لجمع البيانات. من الضروري دائمًا التحقق من مصدر الرسائل والروابط قبل النقر عليها أو تقديم أي معلومات شخصية.

هجمات حجب الخدمة (DoS/DDoS Attacks)

تهدف هجمات حجب الخدمة إلى تعطيل الخدمات عبر الإنترنت عن طريق إغراق الخوادم بطلبات زائفة. في هجوم DoS (حجب الخدمة)، يتم إرسال الطلبات من جهاز واحد. أما في هجوم DDoS (حجب الخدمة الموزع)، يتم استخدام شبكة من الأجهزة المصابة، تسمى "الروبوتات"، لإرسال الطلبات.

تؤدي هذه الهجمات إلى إبطاء أو إيقاف المواقع الإلكترونية والخدمات عبر الإنترنت، مما يؤثر على المستخدمين والشركات على حد سواء. يمكن أن تتسبب هجمات DDoS في خسائر مالية كبيرة، خاصة للشركات التي تعتمد على الخدمات عبر الإنترنت. تتطلب الوقاية من هذه الهجمات استخدام تقنيات مثل جدران الحماية وتصفية حركة المرور.

هجمات الهندسة الاجتماعية (Social Engineering Attacks)

تعتمد هجمات الهندسة الاجتماعية على التلاعب بالبشر للحصول على معلومات حساسة أو الوصول إلى الأنظمة. تستغل هذه الهجمات نقاط الضعف الإنسانية، مثل الثقة والرغبة في المساعدة، لتحقيق أهداف المهاجمين.

تشمل تقنيات الهندسة الاجتماعية التظاهر بالشخصية، واستخدام الحيل النفسية، والتلاعب بالمعلومات. يمكن للمهاجمين استخدام هذه التقنيات للحصول على كلمات المرور، أو الوصول إلى المباني، أو إقناع الضحايا بتحويل الأموال. يتطلب الدفاع ضد هذه الهجمات التوعية المستمرة والتدريب على كيفية التعرف على علامات التحذير.

هجمات حقن التعليمات البرمجية (Code Injection Attacks)

تستغل هجمات حقن التعليمات البرمجية نقاط الضعف في تطبيقات الويب لإدخال تعليمات برمجية ضارة. تشمل هذه الهجمات حقن SQL، وحقن XSS (Cross-Site Scripting)، وحقن التعليمات البرمجية الأخرى.

في هجمات حقن SQL، يتم إدخال تعليمات SQL ضارة في حقول الإدخال في مواقع الويب للوصول إلى قواعد البيانات أو تعديلها. في هجمات XSS، يتم إدخال تعليمات JavaScript ضارة في مواقع الويب لعرض محتوى ضار أو سرقة معلومات المستخدم. تتطلب الوقاية من هذه الهجمات استخدام تقنيات التحقق من المدخلات وتشفير البيانات.

طرق الحماية العملية من الهجمات الإلكترونية

بعد فهم أنواع الهجمات، من الضروري معرفة كيفية حماية أنفسنا وأنظمتنا. هناك العديد من الإجراءات العملية التي يمكن اتخاذها لتعزيز الأمن السيبراني.

استخدام كلمات مرور قوية وتغييرها بانتظام

تعتبر كلمات المرور القوية هي الخط الدفاعي الأول ضد الهجمات الإلكترونية. يجب أن تكون كلمات المرور معقدة، وتتضمن مزيجًا من الأحرف الكبيرة والصغيرة والأرقام والرموز الخاصة. تجنب استخدام المعلومات الشخصية الواضحة، مثل تاريخ الميلاد أو اسم الحيوان الأليف.

من الضروري تغيير كلمات المرور بانتظام، خاصة لتلك الحسابات المهمة مثل البريد الإلكتروني والخدمات المصرفية. استخدام مدير كلمات المرور يمكن أن يساعد في إنشاء كلمات مرور قوية وتخزينها بشكل آمن. تفعيل المصادقة الثنائية (2FA) يضيف طبقة إضافية من الأمان، حيث يتطلب رمزًا يتم إرساله إلى جهاز آخر بالإضافة إلى كلمة المرور.

تحديث البرامج والأنظمة بانتظام

تعتبر تحديثات البرامج والأنظمة ضرورية لسد الثغرات الأمنية التي يمكن للمهاجمين استغلالها. غالبًا ما تتضمن التحديثات إصلاحات للأخطاء الأمنية التي تم اكتشافها في البرامج.

تأكد من تحديث نظام التشغيل، ومتصفحات الويب، والتطبيقات الأخرى على أجهزتك بانتظام. قم بتمكين التحديثات التلقائية كلما أمكن ذلك. قم بتثبيت برامج مكافحة الفيروسات وبرامج مكافحة البرمجيات الخبيثة، وتأكد من تحديثها بانتظام.

توخي الحذر من رسائل البريد الإلكتروني والروابط المشبوهة

كن حذرًا دائمًا من رسائل البريد الإلكتروني والروابط المشبوهة، حتى لو بدت وكأنها من مصادر موثوقة. تحقق دائمًا من عنوان البريد الإلكتروني للمرسل، وتحقق من وجود أي أخطاء إملائية أو نحوية في الرسالة.

لا تنقر أبدًا على الروابط أو تفتح المرفقات من رسائل البريد الإلكتروني غير المعروفة أو المشبوهة. إذا كنت تشك في أن رسالة بريد إلكتروني قد تكون احتيالية، فاتصل بالجهة التي يُفترض أنها أرسلت الرسالة للتحقق منها.

استخدام جدران الحماية وبرامج مكافحة الفيروسات

توفر جدران الحماية (Firewalls) طبقة إضافية من الحماية عن طريق تصفية حركة المرور الواردة والصادرة من وإلى جهازك أو شبكتك. يمكن لجدران الحماية منع الوصول غير المصرح به إلى جهازك أو شبكتك.

برامج مكافحة الفيروسات وبرامج مكافحة البرمجيات الخبيثة تكتشف وتحظر البرامج الضارة. قم بتثبيت برنامج مكافحة فيروسات موثوق به، وتأكد من تحديثه بانتظام. قم بإجراء عمليات فحص منتظمة لجهازك للبحث عن البرامج الضارة.

تدريب الموظفين على الأمن السيبراني (للشركات)

بالنسبة للشركات، يعتبر تدريب الموظفين على الأمن السيبراني أمرًا بالغ الأهمية. يجب تدريب الموظفين على كيفية التعرف على الهجمات الإلكترونية، وكيفية التعامل معها.

يجب أن يشمل التدريب مواضيع مثل التصيد الاحتيالي، والهندسة الاجتماعية، واستخدام كلمات المرور القوية، والتعامل الآمن مع البيانات. يجب إجراء تدريبات منتظمة وتقييمات لضمان أن الموظفين على دراية بأحدث التهديدات وأفضل الممارسات.

الخلاصة

في الختام، يمثل الأمن السيبراني تحديًا مستمرًا يتطلب وعيًا مستمرًا وجهودًا متواصلة. من خلال فهم أنواع الهجمات الإلكترونية واتخاذ الإجراءات الوقائية المناسبة، يمكننا حماية أنفسنا وبياناتنا من التهديدات المتزايدة. إن استخدام كلمات مرور قوية، وتحديث البرامج بانتظام، وتوخي الحذر من رسائل البريد الإلكتروني المشبوهة، واستخدام جدران الحماية وبرامج مكافحة الفيروسات، والتدريب المستمر، كلها خطوات أساسية نحو تعزيز الأمن الرقمي. تذكر أن الأمن السيبراني هو مسؤولية مشتركة، وأن اتخاذ الاحتياطات اللازمة يمكن أن يحدث فرقًا كبيرًا في حماية أنفسنا ومجتمعاتنا من التهديدات المتزايدة في الفضاء الإلكتروني.