تقنيات VLAN وNetwork Segmentation في المعدات الحديثة – تنظيم الشبكات الكبيرة

مع تزايد حجم وتعقيد الشبكات في المؤسسات الحديثة، أصبح تنظيم هذه البنى التحتية الرقمية ضرورة ملحة وليست مجرد خيار إضافي. الشبكات الكبيرة التي تضم آلاف الأجهزة والمستخدمين والتطبيقات تواجه تحديات جسيمة تتعلق بالأمان، الأداء، وسهولة الإدارة. بدون هيكلة واضحة وتقسيم منطقي، تتحول هذه الشبكات إلى بيئة يصعب السيطرة عليها، مما يزيد من مخاطر الاختراقات الأمنية ويقلل من كفاءة العمليات التشغيلية. لهذا السبب، برزت تقنيات مثل الشبكات المحلية الافتراضية (VLAN) وتقسيم الشبكة (Network Segmentation) كأدوات أساسية للمهندسين ومديري الشبكات لتجاوز هذه التحديات وبناء شبكات أكثر قوة ومرونة.

الحاجة إلى تنظيم الشبكات الكبيرة

تتوسع الشبكات الحديثة لتشمل مجموعة متنوعة من الأجهزة، بدءًا من أجهزة الكمبيوتر المكتبية والمحمولة، مرورًا بالخوادم وأنظمة التخزين، وصولًا إلى أجهزة إنترنت الأشياء (IoT) وأنظمة التحكم الصناعي. كل نوع من هذه الأجهزة له متطلبات أمنية وأداء مختلفة. عندما تكون كل هذه المكونات موجودة على شبكة مسطحة واحدة (flat network)، فإن أي مشكلة في جزء واحد يمكن أن تؤثر بسرعة على الأجزاء الأخرى. على سبيل المثال، يمكن لبرنامج ضار يصيب جهازًا واحدًا أن ينتشر بسهولة عبر الشبكة بأكملها، ويمكن أن يؤدي البث الزائد (broadcast traffic) من عدد كبير من الأجهزة إلى إبطاء الشبكة بشكل كبير.

إن إدارة شبكة مسطحة كبيرة تتطلب جهودًا هائلة، حيث يصعب تطبيق سياسات أمنية دقيقة ومراقبة حركة المرور بفعالية. كما أن تحديد مكان الأعطال أو مشكلات الأداء يصبح مهمة معقدة ومستهلكة للوقت. لذلك، فإن تنظيم الشبكة وتقسيمها إلى قطاعات أصغر وأكثر قابلية للإدارة هو خطوة حاسيسة لتحسين الأمان، تعزيز الأداء، وتبسيط عمليات الصيانة والتطوير المستقبلية. هذا التنظيم لا يقتصر على الفصل المادي للأجهزة، بل يمتد ليشمل الفصل المنطقي بناءً على طبيعة الأجهزة أو المستخدمين أو التطبيقات.

مفهوم تقسيم الشبكة (Network Segmentation)

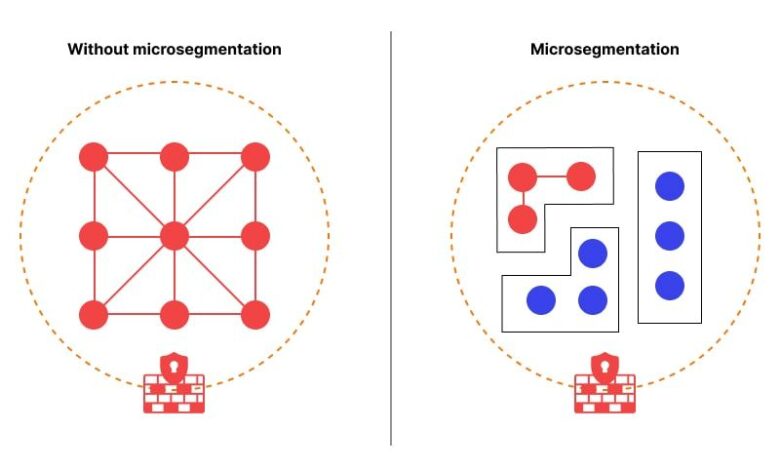

تقسيم الشبكة هو استراتيجية أمنية وتشغيلية تتضمن تقسيم شبكة الكمبيوتر إلى قطاعات أو شرائح أصغر. الهدف الأساسي من هذا التقسيم هو عزل أجزاء مختلفة من الشبكة عن بعضها البعض، مما يحد من الحركة الجانبية (lateral movement) للمهاجمين في حالة حدوث اختراق أمني. بدلاً من أن يتمكن المهاجم من الوصول إلى الشبكة بأكملها بمجرد اختراق نقطة واحدة، فإنه يقتصر على القطاع الذي تم اختراقه فقط.

بالإضافة إلى تعزيز الأمان، يساهم تقسيم الشبكة في تحسين أداء الشبكة من خلال تقليل نطاقات البث (broadcast domains). عندما يتم تقسيم الشبكة، فإن رسائل البث تقتصر على القطاع الذي نشأت فيه، مما يقلل من الحمل على الأجهزة الأخرى في الشبكة. كما أن تقسيم الشبكة يسهل تطبيق سياسات الجودة للخدمة (QoS) وتحديد أولويات حركة المرور لأنواع معينة من البيانات أو التطبيقات، مثل الصوت عبر بروتوكول الإنترنت (VoIP) أو الفيديو.

تقنية الشبكات المحلية الافتراضية (VLAN)

تُعد تقنية الشبكات المحلية الافتراضية (VLAN – Virtual Local Area Network) أحد أبرز وأكثر الطرق شيوعًا لتحقيق تقسيم الشبكة على مستوى الطبقة الثانية (Layer 2) من نموذج OSI. تسمح VLANs لمسؤولي الشبكة بتجميع الأجهزة منطقيًا بغض النظر عن موقعها الفعلي على الشبكة أو المنفذ الذي تتصل به على المحول. هذا يعني أنه يمكن وضع الأجهزة التي تحتاج إلى التواصل مع بعضها البعض في نفس VLAN، حتى لو كانت متصلة بمحولات مختلفة في مواقع مختلفة داخل المؤسسة.

كل VLAN تعمل كشبكة محلية مستقلة بذاتها ولها نطاق بث خاص بها. هذا الفصل المنطقي يمنع حركة المرور من VLAN معينة من الوصول مباشرة إلى VLAN أخرى دون المرور عبر جهاز توجيه أو محول من الطبقة الثالثة (Layer 3 switch) يقوم بعملية التوجيه بين الشبكات المختلفة. هذه القدرة على العزل هي جوهر فائدة VLANs في تحسين الأمان والأداء.

كيف تعمل VLANs؟

تعتمد تقنية VLANs بشكل أساسي على إضافة علامة (tag) إلى إطارات Ethernet التي تمر عبر الشبكة. هذه العلامة، التي يتم تحديدها بواسطة معيار IEEE 802.1Q، تحتوي على معرف VLAN (VLAN ID) الذي يشير إلى الشبكة الافتراضية التي ينتمي إليها الإطار. عندما يستقبل المحول إطارًا يحمل علامة VLAN، فإنه يقوم بمعالجته فقط ضمن سياق تلك VLAN المحددة، ويرسله فقط إلى المنافذ التي تنتمي إلى نفس VLAN أو إلى المنافذ التي تم تكوينها كروابط جذعية (trunk links) تحمل حركة مرور VLANs متعددة.

المنافذ على المحول يمكن تكوينها بطريقتين رئيسيتين فيما يتعلق بـ VLANs: منافذ الوصول (Access Ports) ومنافذ الجذع (Trunk Ports). منافذ الوصول هي المنافذ التي تتصل مباشرة بأجهزة المستخدمين النهائيين (مثل أجهزة الكمبيوتر أو الطابعات)، وعادةً ما يتم تعيينها لـ VLAN واحدة فقط. حركة المرور التي تمر عبر هذه المنافذ لا تحمل علامات VLAN عند خروجها أو دخولها إلى الجهاز النهائي. منافذ الجذع هي المنافذ التي تربط بين المحولات أو بين المحول والموجه، وهي مصممة لحمل حركة مرور VLANs متعددة، ويتم إضافة علامات 802.1Q إلى الإطارات التي تمر عبرها لتحديد VLAN التي ينتمي إليها كل إطار.

أنواع VLANs

هناك عدة طرق لتحديد عضوية الجهاز في VLAN، وأكثرها شيوعًا هي

VLANs القائمة على المنفذ (Port-Based VLANs): هذه هي الطريقة الأكثر بساطة وشيوعًا، حيث يتم تعيين كل منفذ على المحول لـ VLAN معينة بشكل يدوي. أي جهاز يتصل بهذا المنفذ يصبح تلقائيًا عضوًا في تلك VLAN.

VLANs القائمة على العنوان (MAC-Based VLANs): يتم تعيين VLAN للجهاز بناءً على عنوان MAC الخاص ببطاقة الشبكة الخاصة به. هذه الطريقة توفر مرونة أكبر حيث يمكن للجهاز التحرك بين المنافذ المختلفة على المحول أو حتى بين محولات مختلفة والبقاء في نفس VLAN، لكنها تتطلب إدارة قاعدة بيانات لعناوين MAC وتعييناتها.

VLANs القائمة على البروتوكول (Protocol-Based VLANs): يتم تعيين VLAN للإطار بناءً على نوع البروتوكول الذي يحمله (مثل IP، IPX). هذه الطريقة أقل شيوعًا في الشبكات الحديثة.

فوائد استخدام VLANs

يوفر تطبيق تقنية VLANs مجموعة واسعة من الفوائد للشبكات الكبيرة

العزل الأمني: تفصل VLANs الأجهزة والمستخدمين إلى مجموعات منطقية، مما يحد من قدرة المهاجمين على الوصول إلى أجزاء حساسة من الشبكة من خلال اختراق قطاع أقل أهمية. إذا تم اختراق جهاز في VLAN معينة، فإن نطاق الضرر يقتصر على تلك VLAN.

تقليل نطاق البث: كل VLAN لها نطاق بث خاص بها، مما يقلل من حجم حركة مرور البث التي يجب على كل جهاز معالجتها. هذا يؤدي إلى تحسين أداء الشبكة وتقليل استهلاك موارد الأجهزة.

المرونة في التصميم: تسمح VLANs بتجميع الأجهزة منطقيًا بغض النظر عن موقعها الفعلي. هذا يسهل إعادة تنظيم الشبكة وإضافة أجهزة جديدة دون الحاجة إلى تغييرات في الكابلات المادية.

تبسيط الإدارة: يمكن تطبيق السياسات الأمنية وسياسات الجودة للخدمة على مستوى VLAN بأكملها بدلاً من تطبيقها على كل جهاز على حدة. هذا يسهل إدارة الشبكة وتطبيق التغييرات.

تحسين استخدام الموارد: يمكن للمحولات والموجهات الحديثة معالجة حركة مرور VLANs المتعددة بكفاءة، مما يسمح باستخدام أفضل للموارد المادية للشبكة.

تطبيق VLANs في المعدات الحديثة

تُعد المعدات الشبكية الحديثة، وخاصة المحولات المدارة (Managed Switches) والموجهات (Routers) ومحولات الطبقة الثالثة (Layer 3 Switches)، هي الركيزة الأساسية لتطبيق تقنية VLANs. توفر هذه الأجهزة الواجهات والأدوات اللازمة لتكوين وإدارة VLANs بكفاءة.

دور المحولات (Switches)

المحولات المدارة هي قلب شبكة VLAN. تسمح هذه المحولات لمسؤول الشبكة بتعيين منافذ محددة لـ VLANs معينة وتكوين منافذ الجذع التي تربط بين المحولات. تدعم المحولات الحديثة معيار 802.1Q لوضع العلامات على الإطارات، مما يسمح لها بفهم وتوجيه حركة المرور بشكل صحيح بين VLANs المختلفة على نفس المحول أو عبر روابط الجذع إلى محولات أخرى. القدرة على تكوين VLANs على المحولات هي ما يجعل الفصل المنطقي ممكنًا على مستوى الطبقة الثانية.

تتضمن ميزات المحولات الحديثة التي تدعم VLANs القدرة على تكوين VLANs الصوتية (Voice VLANs) لإعطاء الأولوية لحركة مرور VoIP، وVLANs البيانات (Data VLANs) لحركة مرور البيانات العادية، وVLANs الإدارة (Management VLANs) لعزل حركة مرور إدارة الشبكة. كما توفر واجهات سطر الأوامر (CLI) أو واجهات المستخدم الرسومية (GUI) لتسهيل عملية التكوين والمراقبة.

دور الموجهات (Routers) والتوجيه بين VLANs (Inter-VLAN Routing)

على الرغم من أن VLANs تفصل الشبكة على مستوى الطبقة الثانية، فإن الأجهزة في VLANs المختلفة لا يمكنها التواصل مع بعضها البعض بشكل مباشر. للتواصل بين VLANs، يجب أن تمر حركة المرور عبر جهاز يقوم بعملية التوجيه على مستوى الطبقة الثالثة (IP). هذا الدور يتم عادةً بواسطة موجه (router) أو محول من الطبقة الثالثة.

يتم تكوين الموجه أو محول الطبقة الثالثة بواجهات فرعية (subinterfaces) لكل VLAN تحتاج إلى التوجيه. كل واجهة فرعية يتم تعيينها لـ VLAN معينة ولها عنوان IP خاص بها يمثل البوابة الافتراضية (default gateway) لتلك VLAN. عندما يحتاج جهاز في VLAN معينة إلى إرسال بيانات إلى جهاز في VLAN أخرى، فإنه يرسل الإطار إلى البوابة الافتراضية الخاصة به (عنوان IP الخاص بالواجهة الفرعية للموجه/محول الطبقة الثالثة). يقوم الموجه/محول الطبقة الثالثة باستقبال الإطار، وإزالة علامة VLAN الأصلية، وتحديد الوجهة بناءً على عنوان IP، ثم إعادة تغليف الإطار بعلامة VLAN الجديدة الخاصة بالوجهة وإرساله إلى المحول المناسب. هذه العملية، المعروفة باسم التوجيه بين VLANs (Inter-VLAN Routing)، ضرورية لتمكين التواصل بين القطاعات المختلفة مع الحفاظ على فوائد العزل.

استراتيجيات تقسيم الشبكة المتقدمة

بينما تُعد VLANs تقنية أساسية لتقسيم الشبكة، فإن استراتيجيات تقسيم الشبكة الحديثة تتجاوز مجرد الفصل بناءً على المنافذ أو الموقع الفعلي. تعتمد هذه الاستراتيجيات على فهم أعمق لطبيعة حركة المرور، أدوار المستخدمين، والحساسية الأمنية للبيانات.

Segmentation بناءً على الدور (Role-Based Segmentation)

تقوم هذه الاستراتيجية بتقسيم الشبكة بناءً على أدوار المستخدمين أو الأجهزة داخل المؤسسة. على سبيل المثال، يمكن وضع جميع أجهزة قسم الموارد البشرية في VLAN منفصلة، وأجهزة قسم تكنولوجيا المعلومات في VLAN أخرى، وأجهزة الضيوف في VLAN مختلفة تمامًا. هذا يضمن أن المستخدمين لديهم وصول فقط إلى الموارد التي يحتاجونها لأداء وظائفهم ويحد من الوصول غير المصرح به إلى البيانات الحساسة.

Segmentation بناءً على التطبيق (Application-Based Segmentation)

تركز هذه الاستراتيجية على عزل حركة المرور الخاصة بتطبيقات معينة. على سبيل المثال، يمكن وضع خوادم قواعد البيانات في قطاع شبكة منفصل عن خوادم الويب أو تطبيقات الأعمال الأخرى. هذا يسهل تطبيق سياسات أمنية دقيقة على حركة المرور المتجهة إلى هذه التطبيقات ويحميها من التأثيرات الجانبية لحركة المرور الأخرى أو الهجمات الموجهة ضد تطبيقات أخرى.

Segmentation بناءً على الموقع (Location-Based Segmentation)

على الرغم من أن VLANs تسمح بالفصل المنطقي بغض النظر عن الموقع الفعلي، إلا أن بعض استراتيجيات التقسيم قد تأخذ الموقع الفعلي في الاعتبار، خاصة في البيئات الكبيرة متعددة الفروع. يمكن تقسيم الشبكة بناءً على المباني، الطوابق، أو حتى الغرف، مع تطبيق سياسات مختلفة لكل موقع بناءً على مستوى الثقة أو نوع الأجهزة الموجودة فيه.

Microsegmentation

يمثل Microsegmentation المستوى الأكثر دقة لتقسيم الشبكة. بدلاً من تقسيم الشبكة إلى قطاعات كبيرة (مثل VLANs)، تقوم هذه التقنية بتقسيم الشبكة إلى قطاعات صغيرة جدًا، غالبًا ما تصل إلى مستوى عبء العمل الفردي (individual workload) أو الجهاز. يتم تطبيق سياسات أمنية دقيقة جدًا بين كل عبء عمل وآخر، مما يقلل بشكل كبير من سطح الهجوم ويمنع الحركة الجانبية حتى داخل نفس الشبكة الفرعية التقليدية. غالبًا ما يتم تنفيذ Microsegmentation باستخدام البرمجيات، مثل جدران الحماية الموزعة (distributed firewalls) أو الشبكات المعرفة بالبرمجيات (SDN).

فوائد تقسيم الشبكة الشاملة

إن اعتماد استراتيجيات تقسيم الشبكة، سواء باستخدام VLANs أو تقنيات أكثر تقدمًا مثل Microsegmentation، يقدم فوائد جمة للمؤسسات التي تدير شبكات كبيرة ومعقدة.

تعزيز الأمان

هذه هي الفائدة الأبرز. يقلل التقسيم من سطح الهجوم ويحتوي على الاختراقات. إذا تمكن مهاجم من الوصول إلى جزء واحد من الشبكة، فإن قدرته على التحرك أفقيًا إلى أجزاء أخرى حساسة تكون محدودة للغاية بفضل السياسات الأمنية المطبقة بين القطاعات. هذا يمنح فرق الأمان وقتًا أطول لاكتشاف الاختراق واحتوائه قبل أن يتسبب في أضرار واسعة النطاق. كما يسهل تطبيق مبدأ الامتياز الأقل (least privilege) على وصول المستخدمين والأجهزة إلى موارد الشبكة.

تحسين الأداء

يؤدي تقليل نطاقات البث إلى تقليل الحمل على أجهزة الشبكة وتحسين كفاءة استخدام النطاق الترددي. كما يمكن تطبيق سياسات جودة الخدمة (QoS) بسهولة أكبر على القطاعات المنطقية، مما يضمن إعطاء الأولوية لحركة المرور الحساسة للوقت مثل الصوت والفيديو. هذا يساهم في توفير تجربة مستخدم أفضل وتقليل مشكلات الأداء.

تبسيط الإدارة

تنظيم الشبكة في قطاعات منطقية يجعلها أكثر قابلية للفهم والإدارة. يصبح تطبيق السياسات الأمنية، إجراء التغييرات، وتحديد مكان المشكلات أسهل بكثير عندما تكون الشبكة مقسمة بشكل واضح. يمكن لمسؤولي الشبكة التركيز على إدارة قطاعات أصغر بدلاً من محاولة إدارة شبكة مسطحة ضخمة.

الامتثال التنظيمي

تتطلب العديد من اللوائح والمعايير الأمنية (مثل PCI DSS لحماية بيانات بطاقات الدفع، وGDPR لحماية البيانات الشخصية) عزل البيانات الحساسة وأنظمة معالجتها عن بقية الشبكة. يوفر تقسيم الشبكة وسيلة فعالة لتحقيق هذا العزل وتلبية متطلبات الامتثال هذه، مما يساعد المؤسسات على تجنب الغرامات والعقوبات المحتملة.

تحديات تطبيق تقسيم الشبكة

على الرغم من الفوائد العديدة، فإن تطبيق استراتيجيات تقسيم الشبكة ليس خاليًا من التحديات. يتطلب الأمر تخطيطًا دقيقًا، فهمًا عميقًا لاحتياجات الشبكة، واستثمارات في المعدات المناسبة.

التعقيد في التصميم والتنفيذ

تحديد كيفية تقسيم الشبكة، وعدد VLANs المطلوبة، وكيفية تكوين سياسات التوجيه والأمان بينها يمكن أن يكون معقدًا، خاصة في الشبكات الكبيرة والمتطورة. يتطلب ذلك تحليلًا شاملاً لحركة المرور، متطلبات التطبيقات، وأدوار المستخدمين. التنفيذ يتطلب خبرة في تكوين المحولات والموجهات وجدران الحماية.

الحاجة إلى معدات داعمة

تتطلب VLANs والمزيد من تقنيات التقسيم المتقدمة استخدام معدات شبكية مدارة وحديثة تدعم هذه الميزات. قد تحتاج المؤسسات إلى ترقية بنيتها التحتية الحالية للاستفادة الكاملة من إمكانيات التقسيم.

إدارة السياسات

مع زيادة عدد القطاعات، تزداد أيضًا تعقيد سياسات الوصول المطبقة بينها. يجب إدارة هذه السياسات بعناية لضمان أن الأجهزة والمستخدمين يمكنهم الوصول إلى الموارد التي يحتاجونها مع منع الوصول غير المصرح به. قد يتطلب ذلك استخدام أدوات إدارة مركزية لجدران الحماية وسياسات الشبكة.

الخلاصة

في ظل التهديدات الأمنية المتزايدة والنمو المستمر في حجم وتعقيد الشبكات، لم يعد تنظيم الشبكة مجرد ممارسة جيدة، بل أصبح ضرورة حتمية. تُعد تقنيات مثل VLANs وتقسيم الشبكة أدوات قوية وحاسمة لتمكين هذا التنظيم. من خلال تقسيم الشبكات الكبيرة إلى قطاعات منطقية أصغر وأكثر قابلية للإدارة، يمكن للمؤسسات تعزيز أمنها بشكل كبير، تحسين أداء الشبكة، تبسيط عمليات الإدارة، وتلبية متطلبات الامتثال التنظيمي. على الرغم من التحديات المرتبطة بالتصميم والتنفيذ، فإن الفوائد طويلة الأجل التي توفرها استراتيجيات تقسيم الشبكة تجعلها استثمارًا ضروريًا لبناء بنية تحتية شبكية مرنة، آمنة، وفعالة تلبي احتياجات الأعمال المتغيرة باستمرار. إن فهم وتطبيق هذه التقنيات هو أساس إدارة الشبكات الحديثة بنجاح.