مقارنة الخصوصية والأمان بين مختلف أنواع الخواتم الذكية

مع تزايد شعبية الأجهزة القابلة للارتداء، برزت الخواتم الذكية كشكل جديد ومثير للاهتمام من التكنولوجيا التي يتم ارتداؤها. توفر هذه الأجهزة الصغيرة مجموعة متنوعة من الوظائف، بدءًا من تتبع الصحة واللياقة البدنية وصولاً إلى إجراء المدفوعات وفتح الأبواب. ومع ذلك، فإن الراحة والوظائف المتقدمة التي تقدمها تثير تساؤلات مهمة حول الخصوصية والأمان، خاصة وأنها تجمع بيانات حساسة وتتفاعل مع أنظمة أخرى. فهم كيفية حماية البيانات الشخصية وتأمين الوصول هو أمر بالغ الأهمية للمستخدمين المحتملين والحاليين لهذه التقنيات الناشئة.

إن طبيعة الخواتم الذكية كأجهزة صغيرة ومتصلة تجعلها هدفاً محتملاً للمخاطر الأمنية. يمكن أن تتضمن هذه المخاطر سرقة البيانات، الوصول غير المصرح به إلى الأنظمة المتصلة، أو حتى الاستغلال المادي للجهاز. يختلف مستوى المخاطر وطرق الحماية المطبقة بشكل كبير بناءً على نوع الخاتم ووظيفته الأساسية، بالإضافة إلى التقنيات المستخدمة في تصنيعه وتطوير برمجياته. من الضروري إجراء مقارنة معمقة لتحديد الفروقات في مستويات الأمان والخصوصية بين الفئات المختلفة من الخواتم الذكية.

فهم الخواتم الذكية وأنواعها

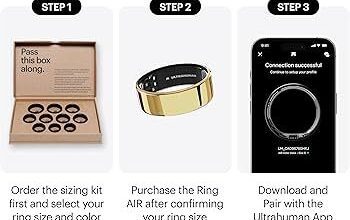

الخواتم الذكية هي أجهزة إلكترونية صغيرة يتم ارتداؤها في الإصبع، وتحتوي على مستشعرات ورقائق إلكترونية تمكنها من أداء مهام محددة. تتصل هذه الخواتم عادةً بالهواتف الذكية عبر تقنيات مثل البلوتوث أو الاتصال قريب المدى (NFC) لنقل البيانات أو تنفيذ الأوامر. يختلف تصميمها ووظائفها بشكل كبير، مما يؤثر بشكل مباشر على طبيعة البيانات التي تجمعها وكيفية تفاعلها مع العالم الخارجي.

يمكن تصنيف الخواتم الذكية إلى عدة أنواع رئيسية بناءً على وظائفها الأساسية. النوع الأكثر شيوعاً هو خواتم تتبع الصحة واللياقة البدنية، والتي تراقب معدل ضربات القلب، أنماط النوم، مستويات النشاط، وغيرها من المؤشرات الحيوية. هناك أيضاً خواتم الدفع والوصول التي تستخدم تقنية NFC لإجراء المدفوعات غير التلامسية أو فتح الأقفال الذكية والأبواب. فئة أخرى تشمل خواتم التحكم الذكي التي تسمح بالتحكم في الأجهزة المنزلية المتصلة أو استخدامها كمفاتيح رقمية للمركبات. بعض الخواتم تجمع بين عدة وظائف، لتصبح أجهزة متعددة الاستخدامات تحمل تحديات أمنية وخصوصية مركبة.

التحديات الأمنية والخصوصية العامة للخواتم الذكية

تجمع الخواتم الذكية، بحكم طبيعتها كأجهزة قابلة للارتداء قريبة من الجسم، كميات كبيرة من البيانات الشخصية والحساسة. هذه البيانات قد تشمل معلومات صحية دقيقة، تفاصيل عن أنماط الحياة، بيانات الموقع، وحتى معلومات مالية في حالة خواتم الدفع. يمثل جمع وتخزين ونقل هذه البيانات تحدياً كبيراً للخصوصية. يجب أن تكون الشركات المصنعة شفافة بشأن أنواع البيانات التي تجمعها، وكيفية استخدامها، ومع من يتم مشاركتها.

من الناحية الأمنية، تواجه الخواتم الذكية مخاطر متعددة. يمكن أن تتعرض البيانات المخزنة على الجهاز نفسه أو أثناء نقلها إلى الهاتف أو السحابة للاختراق إذا لم يتم تشفيرها بشكل كافٍ. قد تكون التطبيقات المصاحبة للخاتم على الهاتف الذكي نقطة ضعف محتملة إذا لم يتم تأمينها بشكل صحيح. بالإضافة إلى ذلك، يمكن أن تكون هناك ثغرات في برامج الخاتم الثابتة (firmware) التي يمكن للمهاجمين استغلالها للوصول إلى الجهاز أو البيانات. الاستخدام المادي غير المصرح به، مثل سرقة الخاتم، يمثل أيضاً خطراً يتطلب آليات حماية مثل طلب رمز PIN أو المصادقة البيومترية.

مقارنة الخصوصية والأمان حسب نوع الخاتم

يختلف مستوى المخاطر ومتطلبات الأمان بشكل كبير بين أنواع الخواتم الذكية المختلفة، اعتماداً على حساسية البيانات التي تتعامل معها وطبيعة التفاعلات التي تقوم بها. يتطلب كل نوع مقاربة مختلفة لضمان حماية المستخدم.

خواتم تتبع الصحة واللياقة البدنية

تعد خواتم تتبع الصحة واللياقة البدنية من أكثر الأنواع شيوعاً، وتركز وظيفتها الأساسية على جمع البيانات البيومترية والفسيولوجية. تشمل هذه البيانات معدل ضربات القلب، تقلب معدل ضربات القلب، درجة حرارة الجسم، أنماط النوم (مراحله ومدته)، مستويات النشاط (الخطوات، المسافة، السعرات الحرارية المحروقة)، وأحياناً مستويات الأكسجين في الدم. هذه البيانات شديدة الحساسية ويمكن أن تكشف الكثير عن صحة الفرد وعاداته اليومية.

تكمن المخاطر الرئيسية للخصوصية في هذا النوع من الخواتم في كيفية معالجة هذه البيانات ومشاركتها. يجب على الشركات المصنعة توفير سياسات خصوصية واضحة ومفهومة تحدد بوضوح كيف يتم استخدام البيانات، وهل يتم تجميعها وإخفاء هويتها للاستخدام في الأبحاث أو التسويق، ومع من يمكن مشاركتها (مثل تطبيقات الطرف الثالث أو خدمات الصحة). من الضروري أن يمنح المستخدمون موافقة صريحة على جمع بياناتهم واستخدامها.

من الناحية الأمنية، يجب تشفير البيانات المخزنة على الخاتم نفسه، وكذلك أثناء نقلها إلى الهاتف الذكي أو خوادم الشركة عبر الإنترنت. تتطلب التطبيقات المصاحبة على الهاتف الذكي حماية قوية، مثل المصادقة الثنائية، لمنع الوصول غير المصرح به إلى لوحة تحكم المستخدم التي تحتوي على سجلات البيانات التاريخية. يجب أن توفر الشركات تحديثات أمنية منتظمة لبرامج الخاتم الثابتة والتطبيق لسد أي ثغرات مكتشفة.

خواتم الدفع والوصول (NFC)

تستخدم خواتم الدفع والوصول تقنية الاتصال قريب المدى (NFC) للتفاعل مع محطات الدفع أو أنظمة القفل المتوافقة. في حالة الدفع، تعمل هذه الخواتم عادةً بالتعاون مع خدمات الدفع الرقمية مثل Apple Pay أو Google Pay أو حلول خاصة بالبنك المصدر. يتم تخزين معلومات الدفع بطريقة آمنة، غالباً باستخدام تقنية الترميز (Tokenization) حيث يتم استبدال رقم البطاقة الفعلي برمز فريد لا يمكن استخدامه إلا في معاملة معينة أو عبر جهاز معين.

الأمان في خواتم الدفع يعتمد بشكل كبير على أمان حل الدفع الأساسي. تستخدم تقنية NFC مدى قصير جداً (بضعة سنتيمترات)، مما يقلل من خطر اعتراض البيانات أثناء النقل مقارنة بالتقنيات اللاسلكية بعيدة المدى. ومع ذلك، لا يزال هناك خطر "الاستنساخ" أو "الالتقاط" إذا لم يتم تأمين الاتصال بشكل صحيح أو إذا تمكن المهاجم من الاقتراب بما يكفي من الخاتم. تتطلب العديد من خواتم الدفع تفعيلها قبل كل استخدام (غالباً عبر تطبيق الهاتف) أو تتطلب رمز PIN للمعاملات الكبيرة، مما يضيف طبقة من الحماية ضد الاستخدام غير المصرح به في حالة فقدان الخاتم.

بالنسبة لخواتم الوصول التي تستخدم NFC لفتح الأبواب أو الأقفال، يعتمد الأمان على قوة التشفير المستخدم بين الخاتم والقارئ، وكذلك على أمان نظام إدارة الأقفال نفسه. يمكن أن يكون الخطر هو استنساخ إشارة الوصول أو اعتراضها إذا لم يتم استخدام بروتوكولات آمنة. مقارنة بالمفاتيح المادية، قد توفر هذه الخواتم مزايا أمنية مثل القدرة على إلغاء تفعيل الخاتم عن بعد في حالة الفقدان، لكنها تقدم تعقيدات تقنية جديدة يجب إدارتها.

خواتم التحكم الذكي والمفاتيح الرقمية

تستخدم هذه الفئة من الخواتم تقنيات مثل البلوتوث أو بروتوكولات لاسلكية خاصة للتفاعل مع الأجهزة الأخرى، مثل الأجهزة المنزلية الذكية أو أنظمة الدخول للمركبات. يمكن استخدامها لتشغيل الأضواء، قفل الأبواب، بدء تشغيل السيارة، أو التحكم في أنظمة الترفيه. تعتمد الخصوصية والأمان هنا بشكل كبير على أمان الاتصال اللاسلكي بين الخاتم والجهاز المتحكم به، وكذلك على أمان النظام البيئي الأوسع للأجهزة المتصلة.

يعتبر أمان اقتران البلوتوث (Pairing) والتشفير المستخدم في الاتصال أمراً حاسماً لمنع اعتراض الأوامر أو التحكم غير المصرح به. يجب أن تتطلب عملية الاقتران الأولية مصادقة قوية لمنع الأجهزة غير المصرح بها من الاتصال بالخاتم. في حالة استخدامها كمفاتيح رقمية للمركبات، يجب أن تكون الآلية المستخدمة لمنع استنساخ الإشارة أو ترحيلها (relay attacks) قوية جداً، حيث أن المخاطر المادية المرتبطة بسرقة المركبة تكون عالية.

تثير هذه الخواتم أيضاً قضايا خصوصية تتعلق بتتبع الاستخدام. قد تسجل الخواتم متى وأين تم استخدامها لفتح باب أو تشغيل جهاز، مما يمكن أن يوفر سجلاً مفصلاً لأنشطة المستخدم وموقعه. يجب أن تكون سياسات الاحتفاظ بالبيانات وسجل النشاط شفافة، ويجب أن يمتلك المستخدمون القدرة على التحكم في هذه السجلات أو حذفها.

الخواتم متعددة الوظائف

تجمع العديد من الخواتم الحديثة بين وظائف متعددة من الفئات المذكورة أعلاه، مثل تتبع الصحة والدفع في خاتم واحد. هذا يوفر راحة إضافية للمستخدم ولكنه يزيد أيضاً من تعقيد التحديات الأمنية والخصوصية. يجب على هذه الخواتم إدارة أنواع مختلفة من البيانات الحساسة (صحية ومالية) وتوفير آليات أمان مناسبة لكل نوع.

يزيد دمج الوظائف من نقاط الهجوم المحتملة. قد يؤدي وجود ثغرة في جزء من وظيفة الخاتم (مثل برامج تتبع النشاط) إلى تعريض بيانات حساسة أخرى (مثل معلومات الدفع) للخطر إذا لم يتم عزل الأنظمة الداخلية للجهاز بشكل صحيح. تتطلب هذه الخواتم بنية تحتية برمجية وأمنية أكثر تعقيداً لضمان أن تكون كل وظيفة محمية بشكل مناسب وأن البيانات المتعلقة بها لا يمكن الوصول إليها إلا بواسطة المكونات المصرح لها.

دور الشركات المصنعة في حماية البيانات

يقع على عاتق الشركات المصنعة للخواتم الذكية مسؤولية أساسية في ضمان خصوصية وأمان بيانات المستخدمين. يبدأ هذا بالصميم الآمن للجهاز وبرمجياته (Security by Design)، حيث يتم دمج ميزات الأمان منذ المراحل الأولى للتطوير بدلاً من إضافتها لاحقاً. يجب أن يشمل ذلك تشفير البيانات على الجهاز وأثناء النقل، استخدام بروتوكولات اتصال آمنة، وتوفير آليات مصادقة قوية.

يجب على الشركات أيضاً الالتزام بسياسات خصوصية شفافة وسهلة الفهم، تشرح بوضوح أنواع البيانات التي تجمعها، وكيفية استخدامها، وخيارات المستخدم للتحكم في بياناته. توفير تحديثات برمجية منتظمة أمر حيوي لمعالجة الثغرات الأمنية المكتشفة وضمان بقاء الجهاز آمناً بمرور الوقت. يجب أن تكون هذه التحديثات سهلة التثبيت ومتاحة للمستخدمين بشكل فوري.

مسؤولية المستخدم في تعزيز الأمان

لا يقتصر الأمان على الشركة المصنعة فحسب، بل يقع جزء كبير من المسؤولية على عاتق المستخدم أيضاً. يجب على المستخدمين اتخاذ خطوات استباقية لحماية بياناتهم وأجهزتهم. أولاً، قراءة وفهم سياسات الخصوصية للشركة المصنعة والتطبيق المصاحب قبل شراء الخاتم أو استخدامه. ثانياً، استخدام كلمات مرور قوية أو رموز PIN آمنة حيثما يطلب الجهاز ذلك، وتفعيل المصادقة الثنائية إذا كانت متاحة في التطبيق المصاحب.

من الضروري أيضاً الحفاظ على برامج الخاتم الثابتة والتطبيق المصاحب على الهاتف الذكي محدثين باستمرار لتلقي أحدث التصحيحات الأمنية. يجب مراجعة الأذونات التي يطلبها التطبيق المصاحب والتأكد من أنها ضرورية لعمل الخاتم. في حالة فقدان الخاتم أو سرقته، يجب على المستخدمين اتخاذ إجراءات فورية مثل إلغاء ربط الخاتم بحساباتهم أو تعطيل وظائف الدفع/الوصول عن بعد إذا كانت هذه الميزة متاحة.

المستقبل: الابتكارات والتحديات الجديدة

مع استمرار تطور تكنولوجيا الخواتم الذكية، من المتوقع ظهور وظائف جديدة ومتقدمة، مثل المراقبة الصحية المستمرة المعقدة (مثل قياس ضغط الدم غير التوسعي) أو التفاعل مع الواقع المعزز. هذه الابتكارات ستجلب معها تحديات جديدة للخصوصية والأمان. ستصبح البيانات التي تجمعها الخواتم أكثر حساسية وتفصيلاً، مما يتطلب آليات حماية أقوى.

سيتطلب المستقبل أيضاً معالجة قضايا مثل قابلية التشغيل البيني الآمن بين الخواتم والأجهزة والمنصات المختلفة. يجب أن تضمن المعايير والبروتوكولات الجديدة أن البيانات يمكن مشاركتها بشكل آمن بين الأنظمة المختلفة (مثل مزودي الرعاية الصحية أو خدمات اللياقة البدنية الأخرى) فقط بموافقة صريحة من المستخدم. سيصبح دور التنظيمات والمعايير الصناعية أكثر أهمية لضمان مستوى أساسي من الأمان والخصوصية عبر جميع الأجهزة.

الخلاصة

تعد الخواتم الذكية أجهزة واعدة تقدم راحة ووظائف متقدمة، لكنها تتطلب أيضاً اهتماماً جدياً بقضايا الخصوصية والأمان. تختلف مستويات المخاطر بشكل كبير بين أنواع الخواتم المختلفة، حيث تتطلب خواتم تتبع الصحة حماية قوية للبيانات البيومترية الحساسة، بينما تتطلب خواتم الدفع والوصول آليات تأمين قوية ضد الاستخدام غير المصرح به والاستنساخ. تتحمل الشركات المصنعة مسؤولية أساسية في بناء الأمان والخصوصية في صميم أجهزتها وتوفير التحديثات اللازمة، ولكن المستخدمين يلعبون أيضاً دوراً حاسماً من خلال فهم المخاطر واتخاذ الاحتياطات اللازمة. مع استمرار تطور هذه التكنولوجيا، سيظل الحفاظ على توازن بين الابتكار وحماية بيانات المستخدم هو التحدي الأكبر.