التحديات الأمنية في شبكات الجيل الخامس وكيفية مواجهتها

التحديات الأمنية في شبكات الجيل الخامس وكيفية مواجهتها

تُعد شبكات الجيل الخامس (5G) نقلة نوعية في عالم الاتصالات، حيث تقدم سرعات هائلة وانخفاضاً كبيراً في زمن الوصول (latency)، مما يفتح آفاقاً جديدة في العديد من المجالات، من السيارات ذاتية القيادة إلى المدن الذكية والرعاية الصحية عن بُعد. لكن هذه التقنية المتطورة تحمل في طياتها تحديات أمنية خطيرة تتطلب معالجة فورية وفعالة. فمع زيادة سرعة البيانات وارتفاع عدد الأجهزة المتصلة، تزداد مساحة الهجوم المحتملة، مما يجعل حماية هذه الشبكات أولوية قصوى.

زيادة مساحة السطح للهجوم: تحديات هيكلية

تتميز شبكات الجيل الخامس بمعماريتها المعقدة والمترابطة، والتي تزيد من مساحة السطح للهجمات السيبرانية. فبالمقارنة مع تقنيات الجيل السابق، تعتمد 5G على عدد أكبر من الأجهزة المتصلة، بما في ذلك أجهزة إنترنت الأشياء (IoT) المختلفة، والتي قد تكون أهدافاً سهلة للاختراق بسبب قصورها الأمني.

زيادة عدد نقاط الضعف:

تتضمن هذه الأجهزة المتصلة العديد من نقاط الضعف المحتملة، بدءاً من برمجياتها غير المُحدّثة، وانتهاءً بضعف بروتوكولات الاتصال المستخدمة. فكل جهاز متصل يمثل نقطة دخول محتملة للمهاجمين، مما يزيد من احتمالية حدوث اختراقات واسعة النطاق.

تعقيد البنية التحتية:

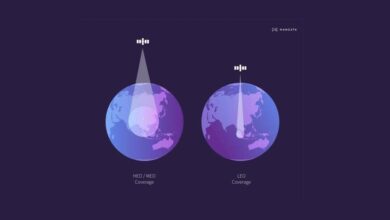

تتميز شبكات 5G ببنية تحتية معقدة تتضمن العديد من العناصر، مثل محطات القاعدة (base stations)، وشبكات النقل، وخوادم البيانات. هذا التعقيد يزيد من صعوبة إدارة الأمن والحماية، مما يجعلها عرضة لهجمات أكثر تطوراً.

اعتمادية التجزئة:

مع تزايد الاعتماد على التجزئة في شبكات 5G، يصبح من الصعب تتبع البيانات وحمايتها. فكل قطعة من الشبكة تعتمد على بروتوكولاتها الخاصة، مما يزيد من صعوبة ضمان أمن البيانات عبر الشبكة بأكملها.

أنواع الهجمات على شبكات الجيل الخامس

تتنوع الهجمات المحتملة على شبكات 5G، وتتطور باستمرار مع تطور التقنية نفسها. بعض هذه الهجمات تشمل:

هجمات رفض الخدمة (DoS):

تهدف هذه الهجمات إلى تعطيل خدمات الشبكة عن طريق إغراقها بطلبات زائفة، مما يمنع المستخدمين الشرعيين من الوصول إلى الخدمات. وتعتبر هجمات DoS من أسهل الهجمات تنفيذاً، ولكنها قد تكون فعالة للغاية في تعطيل خدمات حيوية.

هجمات الرجل في الوسط (Man-in-the-Middle):

في هذه الهجمات، يتنصت المهاجم على الاتصال بين جهازين، ويستطيع اعتراض البيانات أو تغييرها. ويمكن أن يكون هذا خطيراً للغاية، خاصة في حالة نقل البيانات الحساسة، مثل البيانات المالية أو الصحية.

هجمات اختراق البيانات:

تهدف هذه الهجمات إلى الوصول غير المصرح به إلى البيانات المخزنة على الشبكة. ويمكن أن تشمل هذه البيانات معلومات شخصية، أو بيانات تجارية سرية، أو معلومات حساسة أخرى.

هجمات برمجيات الخبيثة:

يمكن استخدام برمجيات خبيثة لإصابة أجهزة متصلة بشبكة 5G، والتحكم فيها عن بعد، أو استخدامها كنقاط انطلاق لهجمات أخرى.

مواجهة التحديات الأمنية: الحلول المقترحة

لا يمكن تجاهل التحديات الأمنية التي تواجه شبكات الجيل الخامس، بل يجب مواجهتها باستراتيجيات شاملة ومتعددة الجوانب. وتشمل هذه الاستراتيجيات:

التشفير المتقدم:

يُعتبر التشفير من أهم آليات الحماية في شبكات 5G، ويجب استخدام تقنيات تشفير قوية لحماية البيانات من الوصول غير المصرح به. ويجب تحديث خوارزميات التشفير باستمرار لمواكبة التطورات في تقنيات فك التشفير.

التحقق من الهوية متعدد العوامل (Multi-Factor Authentication):

يُعد التحقق من الهوية متعدد العوامل خطوة مهمة في تعزيز أمن شبكات 5G، حيث يطلب من المستخدم تقديم أكثر من طريقة للتحقق من هويته قبل الوصول إلى الشبكة أو البيانات.

نظم الكشف عن التسلل (Intrusion Detection Systems):

يُمكن استخدام أنظمة الكشف عن التسلل لرصد أنشطة الشبكة المشبوهة، وإرسال تنبيهات في حالة حدوث هجمات.

الذكاء الاصطناعي (AI) في الأمن السيبراني:

يُمكن استخدام الذكاء الاصطناعي لتحليل كميات ضخمة من بيانات الشبكة، وكشف الأنماط المشبوهة التي قد تشير إلى هجمات محتملة.

التحديثات الأمنية المنتظمة:

يجب تحديث البرمجيات والأجهزة باستمرار لإصلاح الثغرات الأمنية المعروفة، وذلك لمنع المهاجمين من استغلال هذه الثغرات.

التعاون الدولي:

يُعتبر التعاون الدولي بين الحكومات ومزودي الخدمات والشركات التكنولوجية أمراً ضرورياً لتطوير معايير أمنية موحدة، ومشاركة المعلومات حول التهديدات الأمنية الناشئة.

رفع مستوى الوعي:

يجب رفع مستوى الوعي لدى المستخدمين حول المخاطر الأمنية المرتبطة بشبكات 5G، وتعليمهم كيفية حماية أنفسهم من الهجمات السيبرانية.

الخاتمة: مستقبل آمن لشبكات الجيل الخامس

تُمثل شبكات الجيل الخامس ثورة تقنية هائلة، لكنها تحمل في طياتها تحديات أمنية كبيرة. ومع ذلك، فإن التطورات في تقنيات الأمن السيبراني، بالإضافة إلى التعاون الدولي والوعي المتزايد، يمكن أن تُسهم في بناء شبكات 5G آمنة وموثوقة. يجب أن يكون التركيز على نهج شامل ومتكامل، يُدمج أفضل الممارسات الأمنية مع حلول مبتكرة، لتحقيق أقصى استفادة من إمكانيات هذه التقنية الرائدة مع ضمان حماية المستخدمين والبيانات. فالمستقبل الآمن لشبكات 5G يعتمد على التزام الجميع بتعزيز الأمن السيبراني، بدءاً من مصممي الشبكات وحتى المستخدمين النهائيين.