التشفير غير المتماثل والتماثلي في تأمين الشبكات وإدارة المفاتيح

التشفير غير المتماثلي والتماثلي في تأمين الشبكات وإدارة المفاتيح: رحلة في عالم الحماية الرقمية

في عالمنا الرقمي المتسارع، أصبحت البيانات هي العملة الجديدة، وحمايتها من التهديدات المتزايدة أمر بالغ الأهمية. يُعد التشفير أحد أهم ركائز الأمن السيبراني، وهو عملية تحويل البيانات من شكلها الأصلي إلى شكل غير قابل للقراءة إلا بواسطة مفتاح خاص. يتوفر نوعان رئيسيان من التشفير: التشفير المتماثل والتشفير غير المتماثل، ولكل منهما خصائصه ومجالات تطبيقه. سنستعرض في هذا المقال كلا النوعين بالتفصيل، مع التركيز على دورهما في تأمين الشبكات وإدارة المفاتيح.

## التشفير المتماثل: سر واحد يُحكم الجميع

يستخدم التشفير المتماثل، المعروف أيضًا باسم التشفير السري، مفتاحًا واحدًا لكل من التشفير وفك التشفير. بمعنى آخر، الشخص الذي يشفر البيانات هو نفسه الشخص الذي يستطيع فك تشفيرها باستخدام نفس المفتاح. تُعد خوارزميات التشفير المتماثل سريعة وفعالة من حيث الحساب، مما يجعلها مثالية لتشفير كميات كبيرة من البيانات. أمثلة على خوارزميات التشفير المتماثل الشائعة تشمل AES (Advanced Encryption Standard) و DES (Data Encryption Standard) و 3DES (Triple DES).

## مزايا التشفير المتماثل:

سرعة وكفاءة: تتميز خوارزميات التشفير المتماثل بسرعتها العالية، مما يجعلها مناسبة لتشفير البيانات الضخمة.

بساطة التنفيذ: تُعد عملية التشفير وفك التشفير بسيطة نسبيًا، مما يسهل تطبيقها في الأنظمة المختلفة.

## عيوب التشفير المتماثل:

مشكلة تبادل المفاتيح: تُعد أكبر مشكلة في التشفير المتماثل هي كيفية تبادل المفتاح السري بين الطرفين بشكل آمن. إذا تم اعتراض المفتاح، فإن جميع البيانات المشفرة تصبح عرضة للاختراق.

إدارة المفاتيح: مع زيادة عدد المستخدمين، تصبح إدارة المفاتيح السريّة معقدة للغاية، حيث يتطلب كل زوج من المستخدمين مفتاحًا فريدًا.

## التشفير غير المتماثل: مفتاحان لحماية البيانات

على عكس التشفير المتماثل، يستخدم التشفير غير المتماثل، المعروف أيضًا باسم التشفير ذو المفتاحين، مفتاحين مختلفين: مفتاحًا عامًا ومفتاحًا خاصًا. يمكن لأي شخص استخدام المفتاح العام لتشفير البيانات، ولكن فقط حامل المفتاح الخاص يستطيع فك تشفيرها. تُعد هذه الخاصية حاسمة في حل مشكلة تبادل المفاتيح التي تواجه التشفير المتماثل.

## مزايا التشفير غير المتماثل:

أمان تبادل المفاتيح: باستخدام المفتاح العام، يمكن تبادل البيانات المشفرة بأمان دون الحاجة إلى تبادل المفتاح الخاص.

التوقيع الرقمي: يمكن استخدام المفتاح الخاص لإنشاء توقيع رقمي يضمن سلامة البيانات ومصداقيتها.

إدارة المفاتيح: يُسهل التشفير غير المتماثل إدارة المفاتيح، خاصة في الشبكات الكبيرة، حيث لا يحتاج كل زوج من المستخدمين إلى مفتاح فريد.

## عيوب التشفير غير المتماثل:

بطء الأداء: تُعد خوارزميات التشفير غير المتماثل أبطأ من خوارزميات التشفير المتماثل، مما يجعلها غير مناسبة لتشفير كميات كبيرة من البيانات.

تعقيد التنفيذ: تُعد عملية التشفير وفك التشفير أكثر تعقيدًا من نظيرتها في التشفير المتماثل.

## دمج التشفير المتماثل وغير المتماثل: حلول هجينة

نظراً لمزايا وعيوب كل من التشفير المتماثل وغير المتماثل، يتم استخدام نهج هجين في العديد من التطبيقات الأمنية. في هذا النهج، يستخدم التشفير غير المتماثل لتبادل مفتاح سري متماثل، ثم يستخدم التشفير المتماثل لتشفير البيانات الفعلية. هذا يجمع بين أمان التشفير غير المتماثل وسرعة التشفير المتماثل. مثال على ذلك هو بروتوكول TLS/SSL المستخدم في تأمين الاتصالات على الإنترنت.

## إدارة المفاتيح: حجر الزاوية في الأمن

إدارة المفاتيح هي عملية حيوية في ضمان أمن نظام التشفير. تتضمن هذه العملية توليد المفاتيح، وتخزينها، وتوزيعها، وإلغاء تنشيطها بشكل آمن. يُعدّ اختيار نظام إدارة مفاتيح قوي أمرًا بالغ الأهمية لمنع الوصول غير المصرح به إلى البيانات المشفرة. تتضمن بعض التقنيات الحديثة لإدارة المفاتيح:

HSM (Hardware Security Modules): أجهزة أمان مادية تُستخدم لتخزين وحماية المفاتيح.

KMS (Key Management Systems): أنظمة برمجية تُستخدم لإدارة المفاتيح بشكل آمن.

Cloud-based Key Management: تُستخدم خدمات إدارة المفاتيح السحابية لتوفير حلول إدارة مفاتيح مرنة وآمنة.

## دور التشفير في تأمين الشبكات

يُستخدم التشفير على نطاق واسع في تأمين الشبكات من خلال العديد من التقنيات، بما في ذلك:

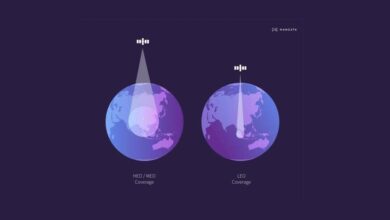

VPN (Virtual Private Networks): تُستخدم شبكات VPN لتشفير الاتصالات بين الأجهزة والشبكات، مما يوفر حماية إضافية ضد الاعتراضات.

IPsec (Internet Protocol Security): بروتوكول أمان يُستخدم لتأمين الاتصالات عبر الإنترنت.

TLS/SSL (Transport Layer Security/Secure Sockets Layer): بروتوكول أمان يُستخدم لتأمين الاتصالات على الويب.

Wi-Fi Protected Access (WPA2/WPA3): بروتوكولات أمان تُستخدم لتأمين شبكات Wi-Fi.

## الاستنتاج: مستقبل التشفير في عالم متصل

يُعتبر التشفير المتماثل وغير المتماثل من الركائز الأساسية لأمن الشبكات وحماية البيانات. مع تزايد التهديدات السيبرانية، يجب تطوير وتطبيق تقنيات تشفير أكثر قوة وأمانًا، بالإضافة إلى تطوير استراتيجيات فعالة لإدارة المفاتيح. يُعدّ فهم مبادئ التشفير وكيفية تطبيقه بشكل صحيح أمرًا بالغ الأهمية لكل من الأفراد والشركات للحفاظ على أمن بياناتهم في عالم متصل بشكل دائم. إن التطورات المستمرة في مجال التشفير، بما في ذلك استخدام تقنيات الذكاء الاصطناعي والتعلم الآلي، ستلعب دورًا حاسمًا في مواجهة التحديات الأمنية المستقبلية. يبقى التحدي الأكبر هو مواكبة التطورات السريعة في مجال التكنولوجيا السيبرانية وضمان سلامة البيانات في بيئة رقمية متغيرة باستمرار.