آليات Tunneling في الشبكات وتأثيرها على أمن وسرعة الحركة

آليات Tunneling في الشبكات: استكشاف الأعماق وأثرها على الأمان والأداء

في عالم الشبكات المعقد والمتنامي باستمرار، تظهر تقنيات متقدمة تهدف إلى تحسين الاتصال، وتعزيز الأمان، وتسريع نقل البيانات. من بين هذه التقنيات، تبرز آليات Tunneling كأدوات أساسية لبناء شبكات افتراضية خاصة (VPNs)، وتجاوز القيود الجغرافية، وتأمين الاتصالات الحساسة. يهدف هذا المقال إلى استكشاف عميق لآليات Tunneling، وفهم كيفية عملها، وتأثيرها على أمن الشبكات وسرعة الحركة. سنغوص في التفاصيل، ونوضح المفاهيم المعقدة بطريقة سهلة ومبسطة، مع التركيز على الجوانب العملية لهذه التقنيات.

ما هو Tunneling وكيف يعمل؟

Tunneling، أو "التنقيب"، هو عملية إنشاء نفق افتراضي عبر شبكة عامة أو خاصة، مما يسمح بنقل البيانات بشكل آمن وخاص. يمكن تشبيه هذا النفق بأنبوب سري يمر عبر شبكة الإنترنت، حيث يتم تغليف حزم البيانات الأصلية ببروتوكول آخر، ثم يتم إرسالها عبر هذا النفق إلى الوجهة المطلوبة. في نهاية النفق، تتم إزالة هذا الغلاف، وتتم إعادة توجيه البيانات إلى وجهتها النهائية.

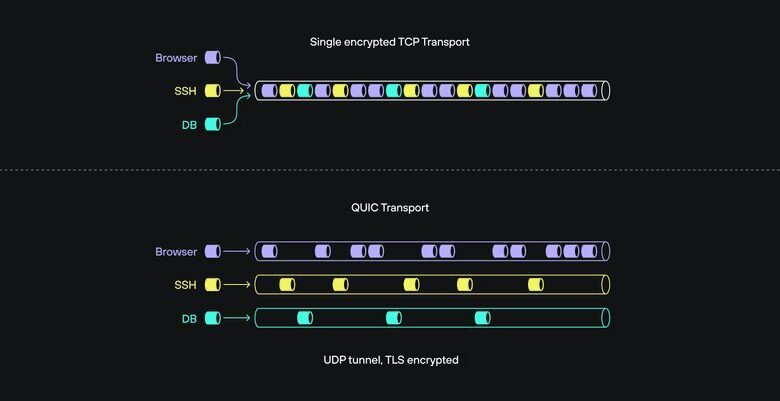

تعتمد عملية Tunneling على بروتوكولات مختلفة، كل منها يخدم غرضًا معينًا. تقوم هذه البروتوكولات بتغليف البيانات الأصلية، وإضافة معلومات رأس (header) جديدة تحتوي على معلومات التوجيه، مثل عناوين IP المصدر والوجهة. هذا يسمح للبيانات بالمرور عبر الشبكات التي قد لا تدعم البروتوكول الأصلي المستخدم. وبذلك، يمكن للبيانات تجاوز القيود، والوصول إلى الوجهات التي قد تكون محظورة أو غير متاحة بشكل مباشر.

أنواع بروتوكولات Tunneling الشائعة

هناك العديد من بروتوكولات Tunneling المستخدمة في الشبكات، ولكل منها مميزاته وعيوبه. من بين هذه البروتوكولات:

IPsec: يعتبر IPsec (Internet Protocol Security) من أكثر البروتوكولات أمانًا، حيث يوفر التشفير والمصادقة للبيانات. يستخدم IPsec في بناء شبكات VPNs آمنة، ويحمي البيانات من التنصت والتلاعب.

SSL/TLS: يوفر SSL/TLS (Secure Sockets Layer/Transport Layer Security) التشفير والأمان لعمليات نقل البيانات عبر الويب. يستخدم هذا البروتوكول على نطاق واسع في المواقع الإلكترونية لتأمين الاتصالات بين المستخدمين والخوادم.

PPTP: PPTP (Point-to-Point Tunneling Protocol) هو بروتوكول قديم نسبيًا، ولكنه سهل الإعداد. ومع ذلك، يعتبر PPTP أقل أمانًا من البروتوكولات الحديثة، وينصح بعدم استخدامه في البيئات التي تتطلب أمانًا عاليًا.

L2TP/IPsec: يجمع L2TP (Layer 2 Tunneling Protocol) بين PPTP و IPsec، مما يوفر أمانًا أفضل من PPTP. يستخدم L2TP/IPsec في بناء شبكات VPNs، ويسمح للمستخدمين بالوصول إلى الشبكات الخاصة عن بعد.

فوائد استخدام Tunneling

توفر تقنيات Tunneling العديد من الفوائد، مما يجعلها ضرورية في العديد من السيناريوهات. من بين هذه الفوائد:

الأمان: يوفر Tunneling طبقة إضافية من الأمان، حيث يتم تشفير البيانات قبل إرسالها عبر الشبكة. هذا يحمي البيانات من التنصت والتلاعب، ويضمن سرية المعلومات الحساسة.

تجاوز القيود الجغرافية: يسمح Tunneling للمستخدمين بالوصول إلى المحتوى والخدمات المقيدة جغرافيًا. من خلال الاتصال بخادم في بلد آخر، يمكن للمستخدمين تصفح الإنترنت كما لو كانوا في ذلك البلد.

الوصول عن بعد: يتيح Tunneling للمستخدمين الوصول إلى شبكاتهم الخاصة من أي مكان في العالم. هذا مفيد للموظفين الذين يعملون عن بعد، وللشركات التي تحتاج إلى توفير الوصول الآمن إلى مواردها.

تحسين الخصوصية: يخفي Tunneling عنوان IP الخاص بالمستخدم، مما يحسن الخصوصية ويصعب على المتتبعين تتبع نشاط المستخدم على الإنترنت.

تأثير Tunneling على أمن الشبكات

يعد الأمن أحد أهم العوامل التي يجب مراعاتها عند استخدام تقنيات Tunneling. على الرغم من أن Tunneling يوفر طبقة إضافية من الأمان، إلا أنه قد يكون عرضة لبعض المخاطر إذا لم يتم تكوينه بشكل صحيح.

المخاطر الأمنية المحتملة

التشفير الضعيف: إذا تم استخدام بروتوكولات تشفير ضعيفة، فقد يتمكن المهاجمون من فك تشفير البيانات. من الضروري اختيار بروتوكولات تشفير قوية، وتحديثها بانتظام.

هجمات الرجل في المنتصف (Man-in-the-Middle): يمكن للمهاجمين اعتراض حركة المرور بين المستخدم والخادم، والتلاعب بالبيانات. يجب استخدام المصادقة القوية، والتحقق من شهادات SSL/TLS لتجنب هذه الهجمات.

تسرب البيانات: قد تتسرب البيانات إذا لم يتم تكوين Tunneling بشكل صحيح. يجب التأكد من أن جميع حركة المرور تمر عبر النفق، وعدم وجود أي تسرب للبيانات خارج النفق.

البرمجيات الخبيثة: يمكن للبرمجيات الخبيثة أن تصيب الأجهزة، وتستخدم Tunneling للوصول إلى الشبكات الخاصة، أو لسرقة البيانات. يجب تثبيت برامج مكافحة الفيروسات، وتحديثها بانتظام.

أفضل الممارسات الأمنية

لتعزيز أمان Tunneling، يجب اتباع أفضل الممارسات التالية:

استخدام بروتوكولات تشفير قوية: اختر بروتوكولات تشفير حديثة، مثل IPsec و TLS، وتجنب البروتوكولات القديمة والضعيفة.

تحديث البرامج والأنظمة: قم بتحديث البرامج والأنظمة بانتظام، لتصحيح الثغرات الأمنية.

استخدام المصادقة القوية: استخدم المصادقة القوية، مثل المصادقة الثنائية، للتحقق من هوية المستخدمين.

مراقبة حركة المرور: قم بمراقبة حركة المرور، للكشف عن أي نشاط مشبوه.

تكوين النفق بشكل صحيح: تأكد من أن النفق يتم تكوينه بشكل صحيح، وأن جميع حركة المرور تمر عبره.

تأثير Tunneling على سرعة الحركة

بالإضافة إلى الأمان، يؤثر Tunneling أيضًا على سرعة الحركة في الشبكات. يمكن أن يؤدي Tunneling إلى زيادة زمن الوصول (latency)، وتقليل سرعة نقل البيانات (bandwidth).

العوامل التي تؤثر على السرعة

البروتوكول المستخدم: تختلف البروتوكولات في أدائها. قد يكون لبعض البروتوكولات، مثل PPTP، تأثير أكبر على السرعة من غيرها.

التشفير: يتطلب التشفير معالجة إضافية، مما قد يؤدي إلى إبطاء سرعة نقل البيانات.

المسافة: كلما زادت المسافة بين المستخدم والخادم، زاد زمن الوصول.

سعة الشبكة: إذا كانت الشبكة مزدحمة، فقد تنخفض سرعة نقل البيانات.

جهاز المستخدم: يمكن أن يؤثر أداء جهاز المستخدم، مثل المعالج والذاكرة، على سرعة Tunneling.

تحسين الأداء

لتحسين أداء Tunneling، يمكن اتخاذ الإجراءات التالية:

اختيار بروتوكول فعال: اختر بروتوكولًا يوفر أمانًا جيدًا، مع الحفاظ على أداء جيد.

استخدام أجهزة قوية: استخدم أجهزة قوية، ذات معالجات وذاكرة كافية، لتحسين الأداء.

تقليل المسافة: اختر خوادم قريبة من موقعك، لتقليل زمن الوصول.

تحسين الشبكة: قم بتحسين الشبكة، لزيادة سعة النطاق الترددي وتقليل الازدحام.

تكوين النفق بشكل صحيح: تأكد من أن النفق يتم تكوينه بشكل صحيح، لتحقيق أفضل أداء.

الخلاصة

في الختام، تمثل آليات Tunneling أدوات قوية لتحسين الاتصال، وتعزيز الأمان، وتجاوز القيود الجغرافية في الشبكات. من خلال فهم كيفية عمل هذه التقنيات، وأنواع البروتوكولات المستخدمة، يمكن للمستخدمين والمسؤولين اتخاذ قرارات مستنيرة بشأن استخدامها. على الرغم من أن Tunneling قد يؤثر على سرعة الحركة، إلا أن فوائده من حيث الأمان والوصول إلى الموارد غالبًا ما تفوق العيوب. من خلال اتباع أفضل الممارسات الأمنية، وتحسين الأداء، يمكن الاستفادة القصوى من تقنيات Tunneling، وبناء شبكات آمنة وفعالة تلبي احتياجات المستخدمين في عالم الإنترنت المتنامي باستمرار.