أمن الحوسبة الحدية وتحديات حماية العقد Edge Nodes في شبكات IoT

أمن الحوسبة الحدية وتحديات حماية العقد Edge Nodes في شبكات إنترنت الأشياء

شهدت السنوات الأخيرة طفرة هائلة في انتشار شبكات إنترنت الأشياء (IoT)، حيث تتصل الأجهزة الذكية بالإنترنت وتتبادل البيانات. أدت هذه الزيادة في الاتصال إلى توليد كميات هائلة من البيانات، مما خلق تحديات جديدة في معالجة البيانات وتأمينها. ظهرت الحوسبة الحدية (Edge Computing) كحل فعال للتغلب على هذه التحديات، من خلال نقل معالجة البيانات إلى الأجهزة القريبة من مصدرها، مما يقلل من زمن الاستجابة ويحسن الأداء العام للشبكة. ومع ذلك، فإن تبني الحوسبة الحدية يطرح تحديات أمنية جديدة تتطلب اهتمامًا خاصًا لحماية العقد الطرفية (Edge Nodes) في شبكات إنترنت الأشياء.

ما هي الحوسبة الحدية؟

تعريف الحوسبة الحدية

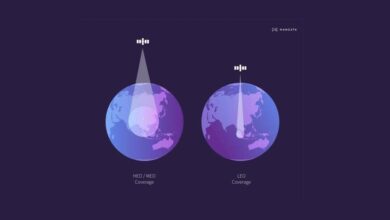

الحوسبة الحدية هي نموذج حوسبة موزع يقرب معالجة البيانات والتطبيقات إلى "الحافة" أو المصدر الذي تولد فيه البيانات. بدلًا من الاعتماد على مراكز البيانات السحابية البعيدة لمعالجة البيانات، يتم إجراء المعالجة على أجهزة مثل أجهزة الاستشعار، وأجهزة التوجيه، والخوادم الصغيرة الموجودة بالقرب من المستخدمين أو الأجهزة. يهدف هذا النهج إلى تقليل زمن الاستجابة، وتحسين عرض النطاق الترددي، وتعزيز الخصوصية والأمان.

فوائد الحوسبة الحدية

توفر الحوسبة الحدية العديد من المزايا الهامة. أولاً، تقلل من زمن الاستجابة، وهو أمر بالغ الأهمية في التطبيقات التي تتطلب استجابة فورية، مثل السيارات ذاتية القيادة والرعاية الصحية عن بعد. ثانيًا، تعمل على تحسين عرض النطاق الترددي عن طريق تقليل كمية البيانات التي يجب نقلها عبر الشبكة. ثالثًا، تعزز الخصوصية والأمان عن طريق معالجة البيانات محليًا، مما يقلل من خطر اختراق البيانات. أخيرًا، تتيح الحوسبة الحدية استمرارية الخدمة حتى في حالة انقطاع الاتصال بالإنترنت.

أمثلة على تطبيقات الحوسبة الحدية

تجد الحوسبة الحدية تطبيقات واسعة في مختلف الصناعات. في مجال التصنيع، تستخدم الحوسبة الحدية لتحسين عمليات الإنتاج، والصيانة التنبؤية، ومراقبة الجودة. في المدن الذكية، تُستخدم لتحسين إدارة حركة المرور، ومراقبة البيئة، وتوفير خدمات عامة أفضل. في مجال الرعاية الصحية، تُستخدم لتحسين المراقبة عن بعد للمرضى، وتشخيص الأمراض، وتوفير رعاية شخصية. بالإضافة إلى ذلك، تستخدم في قطاع التجزئة لتحسين تجربة التسوق، وتحسين إدارة المخزون، وتحليل سلوك العملاء.

تحديات أمن العقد الطرفية في شبكات IoT

نقاط الضعف الأمنية في العقد الطرفية

تمثل العقد الطرفية في شبكات إنترنت الأشياء نقاط ضعف أمنية متعددة. غالبًا ما تكون هذه الأجهزة محدودة في الموارد، مما يجعلها عرضة للهجمات. قد تفتقر إلى آليات أمنية قوية، مثل التشفير القوي والتحكم في الوصول. بالإضافة إلى ذلك، غالبًا ما تكون هذه الأجهزة منتشرة على نطاق واسع، مما يجعل من الصعب إدارتها وتحديثها بشكل فعال.

أنواع الهجمات المحتملة

تواجه العقد الطرفية مجموعة متنوعة من الهجمات. يمكن للمهاجمين استغلال نقاط الضعف في البرامج الثابتة أو البرامج لتثبيت برامج ضارة أو السيطرة على الجهاز. يمكنهم أيضًا اعتراض البيانات المتداولة بين العقد الطرفية والأجهزة الأخرى. بالإضافة إلى ذلك، يمكنهم شن هجمات الحرمان من الخدمة (DoS) لتعطيل عمل الأجهزة. يمكن أن تستهدف الهجمات أيضًا البيانات المخزنة على العقد الطرفية أو المستخدمة من قبلها.

تحديات إدارة الأمن

تمثل إدارة الأمن في بيئة الحوسبة الحدية تحديًا كبيرًا. نظرًا لانتشار العقد الطرفية وتنوعها، يصبح من الصعب تطبيق سياسات أمنية موحدة. قد يكون من الصعب أيضًا مراقبة الأجهزة بحثًا عن التهديدات الأمنية، والاستجابة للحوادث الأمنية. بالإضافة إلى ذلك، قد يكون من الصعب تحديث الأجهزة وتصحيح الثغرات الأمنية في الوقت المناسب.

استراتيجيات تعزيز أمن الحوسبة الحدية

تأمين الأجهزة

يجب اتخاذ خطوات لتأمين الأجهزة الطرفية نفسها. يتضمن ذلك استخدام برامج ثابتة آمنة، وتطبيق آليات مصادقة قوية، وتشفير البيانات المخزنة والمنقولة. يجب أيضًا تحديث الأجهزة بانتظام لتصحيح الثغرات الأمنية. بالإضافة إلى ذلك، يجب تطبيق ضوابط صارمة للوصول للحد من الوصول غير المصرح به إلى الأجهزة.

تأمين الاتصالات

يجب تأمين الاتصالات بين العقد الطرفية والأجهزة الأخرى. يتضمن ذلك استخدام بروتوكولات اتصال آمنة، مثل TLS/SSL، لتشفير البيانات أثناء النقل. يجب أيضًا استخدام آليات المصادقة للتحقق من هوية الأجهزة المتصلة. بالإضافة إلى ذلك، يجب تطبيق ضوابط صارمة للوصول للحد من الوصول غير المصرح به إلى الشبكة.

إدارة الأمن والمراقبة

يجب تطبيق نظام إدارة أمنية فعال لمراقبة الأجهزة والشبكات بحثًا عن التهديدات الأمنية. يتضمن ذلك استخدام أدوات للكشف عن التسلل، وتحليل السلوك، وإدارة السجلات. يجب أيضًا وضع خطط للاستجابة للحوادث الأمنية لتحديد كيفية التعامل مع الهجمات. بالإضافة إلى ذلك، يجب إجراء تقييمات أمنية منتظمة لتحديد نقاط الضعف وتحسين الأمن.

دور التشفير

يلعب التشفير دورًا حيويًا في حماية البيانات في بيئة الحوسبة الحدية. يجب استخدام التشفير لحماية البيانات المخزنة على العقد الطرفية، وكذلك البيانات التي يتم نقلها عبر الشبكة. يجب اختيار خوارزميات التشفير القوية التي يصعب اختراقها. بالإضافة إلى ذلك، يجب إدارة مفاتيح التشفير بشكل آمن لحماية البيانات من الوصول غير المصرح به.

الخلاصة

تعتبر الحوسبة الحدية تقنية واعدة لتحسين أداء شبكات إنترنت الأشياء وتوفير خدمات جديدة. ومع ذلك، فإن تبني الحوسبة الحدية يطرح تحديات أمنية كبيرة تتطلب اهتمامًا خاصًا. من خلال تطبيق استراتيجيات أمنية شاملة، بما في ذلك تأمين الأجهزة والاتصالات، وإدارة الأمن والمراقبة، واستخدام التشفير، يمكننا حماية العقد الطرفية في شبكات إنترنت الأشياء وضمان أمن البيانات والخصوصية. يجب على الشركات والمؤسسات التي تتبنى الحوسبة الحدية أن تولي الأمن الأولوية القصوى لضمان نجاح هذه التقنية وتحقيق فوائدها الكاملة. يجب أن يستمر البحث والتطوير في مجال أمن الحوسبة الحدية لمواكبة التهديدات الأمنية المتطورة.