تقنيات تأمين شبكات الجيل السادس 6G ومفاهيم Zero Trust Networking

تقنيات تأمين شبكات الجيل السادس 6G ومفاهيم Zero Trust Networking

شهد العالم في السنوات الأخيرة تطورات هائلة في مجال الاتصالات، مع ظهور شبكات الجيل الخامس (5G) التي فتحت آفاقًا جديدة في سرعة نقل البيانات والاتصال. ومع ذلك، فإننا بالفعل على أعتاب حقبة جديدة، وهي شبكات الجيل السادس (6G)، التي تعد بتحسينات جذرية في الأداء والأمان. في هذا المقال، سنستكشف تقنيات تأمين شبكات الجيل السادس، مع التركيز بشكل خاص على مفهوم "Zero Trust Networking" (شبكات الثقة المعدومة) وكيف يمكن لهذا المفهوم أن يعزز أمان هذه الشبكات المتطورة.

تطور شبكات الجيل السادس: نظرة عامة

ما الذي يجعل 6G مختلفًا؟

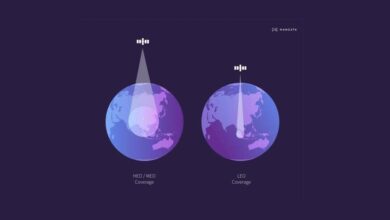

لا يقتصر الأمر على مجرد زيادة سرعة نقل البيانات، بل يمثل الجيل السادس قفزة نوعية في القدرات. تتضمن هذه القدرات تحسينات كبيرة في زمن الاستجابة (latency)، وزيادة كبيرة في القدرة الاستيعابية للشبكة، وتحسينًا في كفاءة استخدام الطاقة. بالإضافة إلى ذلك، ستدعم 6G مجموعة واسعة من التطبيقات الجديدة، مثل الواقع المعزز (AR)، والواقع الافتراضي (VR)، وإنترنت الأشياء (IoT) على نطاق واسع، والمدن الذكية، والقيادة الذاتية.

تحديات الأمان في 6G

مع هذه التطورات تأتي تحديات أمنية جديدة. تتطلب شبكات 6G حماية البيانات الحساسة التي يتم تبادلها عبر الشبكة، والحفاظ على سلامة البنية التحتية المعقدة، وضمان استمرارية الخدمات. يزداد عدد الأجهزة المتصلة بالشبكة بشكل كبير، مما يزيد من سطح الهجوم المحتمل. علاوة على ذلك، تتطلب التطبيقات الجديدة مثل القيادة الذاتية والعمليات الصناعية الآلية أمانًا عاليًا وموثوقية فائقة، حيث يمكن أن تكون العواقب وخيمة في حالة حدوث اختراق أمني.

مفاهيم Zero Trust Networking في 6G

ما هو Zero Trust Networking؟

"Zero Trust Networking" أو "شبكات الثقة المعدومة" هو نموذج أمني يعتمد على مبدأ أساسي: "لا تثق أبدًا، تحقق دائمًا". بدلاً من افتراض أن أي مستخدم أو جهاز داخل شبكة آمن، يتحقق هذا النموذج من كل طلب وصول، بغض النظر عن مصدره. يتم التحقق من المستخدمين والأجهزة قبل منحهم حق الوصول إلى الموارد، ويتم تطبيق سياسات أمنية صارمة طوال الوقت.

مبادئ Zero Trust الأساسية

يقوم نموذج Zero Trust على عدة مبادئ أساسية. أولاً، يجب التحقق من جميع المستخدمين والأجهزة قبل منحهم الوصول. ثانيًا، يجب تطبيق سياسات الوصول المستندة إلى أقل امتياز، مما يعني منح المستخدمين فقط الحد الأدنى من الوصول اللازم لأداء مهامهم. ثالثًا، يجب مراقبة جميع الأنشطة داخل الشبكة باستمرار للكشف عن التهديدات الأمنية المحتملة. رابعًا، يجب أتمتة عمليات الأمان قدر الإمكان لضمان الاستجابة السريعة للتهديدات.

تطبيق Zero Trust في 6G

يمكن لـ Zero Trust أن يلعب دورًا حاسمًا في تأمين شبكات 6G. يمكن أن يساعد في حماية البيانات الحساسة، ومنع الوصول غير المصرح به، وتقليل سطح الهجوم. من خلال تطبيق مبادئ Zero Trust، يمكن لشبكات 6G أن تصبح أكثر مرونة وأكثر قدرة على التكيف مع التهديدات الأمنية المتطورة.

تقنيات تأمين 6G المتوافقة مع Zero Trust

التشفير الشامل (End-to-End Encryption)

يعد التشفير الشامل أحد أهم التقنيات المستخدمة في تأمين شبكات 6G. يضمن هذا النوع من التشفير أن البيانات تظل مشفرة من المصدر إلى الوجهة، مما يجعل من المستحيل تقريبًا على المتسللين اعتراض البيانات أو قراءتها. يمكن للتشفير الشامل حماية البيانات الحساسة التي يتم تبادلها عبر الشبكة، مثل المعلومات الشخصية والمالية.

المصادقة متعددة العوامل (Multi-Factor Authentication – MFA)

تعتبر المصادقة متعددة العوامل (MFA) تقنية أمنية أخرى مهمة. تتطلب MFA من المستخدمين تقديم أكثر من شكل واحد من المصادقة للوصول إلى الموارد. على سبيل المثال، قد يُطلب من المستخدمين إدخال كلمة مرور بالإضافة إلى رمز يتم إرساله إلى هواتفهم المحمولة. تزيد MFA بشكل كبير من صعوبة اختراق الحسابات، حتى إذا تم اختراق كلمة المرور.

تجزئة الشبكة (Network Segmentation)

تجزئة الشبكة هي تقسيم الشبكة إلى أقسام أصغر وأكثر عزلة. يحد هذا من نطاق أي هجوم محتمل. إذا تمكن المتسلل من اختراق جزء واحد من الشبكة، فلن يتمكن من الوصول تلقائيًا إلى الأجزاء الأخرى. يمكن لتجزئة الشبكة أن تساعد في منع انتشار التهديدات الأمنية وتقليل الأضرار المحتملة.

إدارة الهوية والوصول (Identity and Access Management – IAM)

تعتبر إدارة الهوية والوصول (IAM) ضرورية لتطبيق نموذج Zero Trust. تتضمن IAM تحديد المستخدمين والأجهزة، والتحقق من هويتهم، ومنحهم الوصول إلى الموارد المناسبة. يمكن لأدوات IAM أتمتة عمليات المصادقة والتفويض، مما يسهل تطبيق سياسات الوصول المستندة إلى أقل امتياز.

الكشف عن التهديدات والاستجابة لها (Threat Detection and Response – TDR)

تعتبر تقنيات الكشف عن التهديدات والاستجابة لها (TDR) ضرورية للكشف عن الهجمات الأمنية والاستجابة لها في الوقت الفعلي. تستخدم هذه التقنيات الذكاء الاصطناعي (AI) والتعلم الآلي (ML) لتحليل حركة مرور الشبكة والبحث عن الأنماط المشبوهة. عندما يتم اكتشاف تهديد، يمكن لـ TDR اتخاذ إجراءات تلقائية، مثل حظر الوصول إلى الموارد أو عزل الأجهزة المصابة.

التحديات والفرص المستقبلية

التحديات التقنية

على الرغم من الفوائد العديدة لـ Zero Trust، هناك بعض التحديات التقنية التي يجب معالجتها. قد يكون تطبيق Zero Trust معقدًا، خاصة في الشبكات الكبيرة والمعقدة. قد تتطلب هذه الشبكات تغييرات كبيرة في البنية التحتية والعمليات. بالإضافة إلى ذلك، قد تتطلب تقنيات الأمان المستخدمة في Zero Trust موارد حاسوبية كبيرة، مما قد يؤثر على أداء الشبكة.

الفرص المستقبلية

على الرغم من التحديات، هناك فرص كبيرة لتطوير تقنيات أمان 6G. يمكن للذكاء الاصطناعي والتعلم الآلي أن يلعبا دورًا متزايد الأهمية في الكشف عن التهديدات والاستجابة لها. يمكن أن تساعد تقنيات مثل الحوسبة المتطورة (Edge Computing) في توفير الأمان في الوقت الفعلي بالقرب من الأجهزة المتصلة بالشبكة. علاوة على ذلك، يمكن أن يؤدي التعاون بين الشركات المصنعة للأجهزة ومقدمي الخدمات إلى تطوير حلول أمنية أكثر تكاملًا وفعالية.

دور التشريعات والمعايير

تلعب التشريعات والمعايير دورًا مهمًا في تعزيز أمان شبكات 6G. يمكن أن تساعد التشريعات في وضع متطلبات أمنية إلزامية، بينما يمكن للمعايير أن تساعد في ضمان التوافق بين الأجهزة والبرامج المختلفة. يمكن أن يؤدي التعاون بين الحكومات والمنظمات الصناعية إلى تطوير إطار عمل أمني قوي لشبكات 6G.

الخلاصة

في الختام، يمثل الجيل السادس من شبكات الاتصالات قفزة نوعية في التكنولوجيا، ولكنه يجلب معه تحديات أمنية جديدة. يعتبر مفهوم "Zero Trust Networking" أداة أساسية لتأمين هذه الشبكات المتطورة. من خلال تطبيق مبادئ Zero Trust واستخدام التقنيات المناسبة، مثل التشفير الشامل والمصادقة متعددة العوامل وتجزئة الشبكة، يمكننا حماية البيانات الحساسة، ومنع الوصول غير المصرح به، وتقليل سطح الهجوم. على الرغم من التحديات، فإن الفرص المستقبلية في مجال أمن 6G واعدة، مع استمرار تطور الذكاء الاصطناعي والتعلم الآلي والحوسبة المتطورة. من خلال التعاون بين الصناعة والحكومات، يمكننا بناء شبكات 6G آمنة وموثوقة تدعم التطبيقات المتطورة التي ستشكل مستقبلنا.